ISO/IEC 9594-8:2001

(Main)Information technology — Open Systems Interconnection — The Directory: Public-key and attribute certificate frameworks — Part 8:

Information technology — Open Systems Interconnection — The Directory: Public-key and attribute certificate frameworks — Part 8:

Technologies de l'information — Interconnexion de systèmes ouverts (OSI) — L'annuaire: Cadre général des certificats de clé publique et d'attribut — Partie 8:

General Information

Relations

Buy Standard

Standards Content (Sample)

INTERNATIONAL ISO/IEC

STANDARD 9594-8

Fourth edition

2001-08-01

Information technology — Open Systems

Interconnection — The Directory:

Public-key and attribute certificate

frameworks

Technologies de l'information — Interconnexion de systèmes ouverts

(OSI) — L'annuaire: Cadres de clé publique et de certificat d'attribut

Reference number

ISO/IEC 9594-8:2001(E)

©

ISO/IEC 2001

---------------------- Page: 1 ----------------------

ISO/IEC 9594-8:2001(E)

PDF disclaimer

This PDF file may contain embedded typefaces. In accordance with Adobe's licensing policy, this file may be printed or viewed but shall not

be edited unless the typefaces which are embedded are licensed to and installed on the computer performing the editing. In downloading this

file, parties accept therein the responsibility of not infringing Adobe's licensing policy. The ISO Central Secretariat accepts no liability in this

area.

Adobe is a trademark of Adobe Systems Incorporated.

Details of the software products used to create this PDF file can be found in the General Info relative to the file; the PDF-creation parameters

were optimized for printing. Every care has been taken to ensure that the file is suitable for use by ISO member bodies. In the unlikely event

that a problem relating to it is found, please inform the Central Secretariat at the address given below.

© ISO/IEC 2001

All rights reserved. Unless otherwise specified, no part of this publication may be reproduced or utilized in any form or by any means, electronic

or mechanical, including photocopying and microfilm, without permission in writing from either ISO at the address below or ISO's member body

in the country of the requester.

ISO copyright office

Case postale 56 • CH-1211 Geneva 20

Tel. + 41 22 749 01 11

Fax + 41 22 749 09 47

E-mail copyright@iso.ch

Web www.iso.ch

Printed in Switzerland

ii © ISO/IEC 2001 – All rights reserved

---------------------- Page: 2 ----------------------

ISO/IEC 9594-8:2001(E)

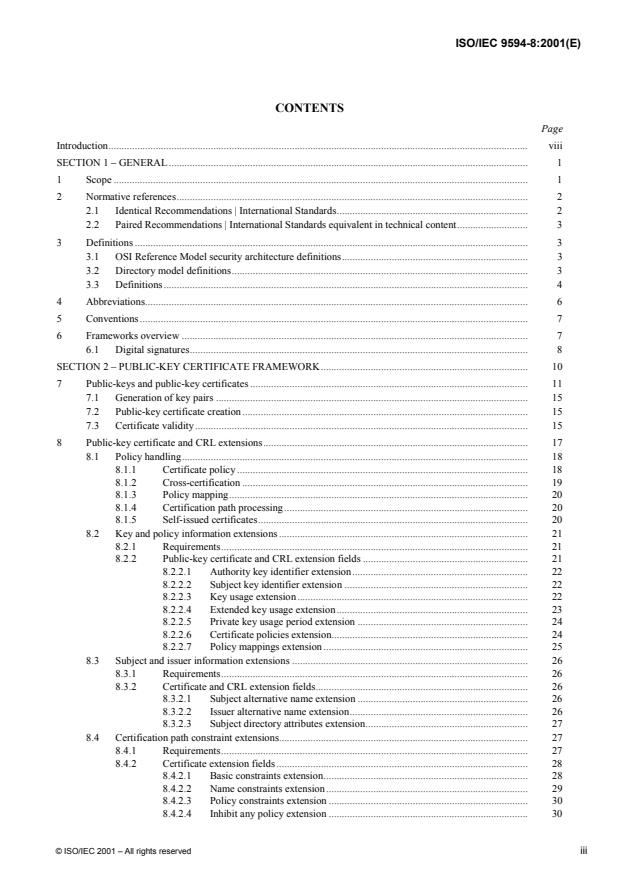

CONTENTS

Page

Introduction. viii

SECTION 1 – GENERAL . 1

1 Scope . 1

2 Normative references. 2

2.1 Identical Recommendations | International Standards. 2

2.2 Paired Recommendations | International Standards equivalent in technical content. 3

3 Definitions . 3

3.1 OSI Reference Model security architecture definitions. 3

3.2 Directory model definitions. 3

3.3 Definitions. 4

4 Abbreviations. 6

5 Conventions . 7

6 Frameworks overview . 7

6.1 Digital signatures. 8

SECTION 2 – PUBLIC-KEY CERTIFICATE FRAMEWORK. 10

7 Public-keys and public-key certificates . 11

7.1 Generation of key pairs . 15

7.2 Public-key certificate creation. 15

7.3 Certificate validity. 15

8 Public-key certificate and CRL extensions. 17

8.1 Policy handling. 18

8.1.1 Certificate policy . 18

8.1.2 Cross-certification . 19

8.1.3 Policy mapping. 20

8.1.4 Certification path processing. 20

8.1.5 Self-issued certificates. 20

8.2 Key and policy information extensions . 21

8.2.1 Requirements. 21

8.2.2 Public-key certificate and CRL extension fields . 21

8.2.2.1 Authority key identifier extension. 22

8.2.2.2 Subject key identifier extension . 22

8.2.2.3 Key usage extension. 22

8.2.2.4 Extended key usage extension. 23

8.2.2.5 Private key usage period extension . 24

8.2.2.6 Certificate policies extension. 24

8.2.2.7 Policy mappings extension . 25

8.3 Subject and issuer information extensions . 26

8.3.1 Requirements. 26

8.3.2 Certificate and CRL extension fields. 26

8.3.2.1 Subject alternative name extension . 26

8.3.2.2 Issuer alternative name extension. 26

8.3.2.3 Subject directory attributes extension. 27

8.4 Certification path constraint extensions. 27

8.4.1 Requirements. 27

8.4.2 Certificate extension fields . 28

8.4.2.1 Basic constraints extension. 28

8.4.2.2 Name constraints extension. 29

8.4.2.3 Policy constraints extension . 30

8.4.2.4 Inhibit any policy extension . 30

© ISO/IEC 2001 – All rights reserved iii

---------------------- Page: 3 ----------------------

ISO/IEC 9594-8:2001(E)

Page

8.5 Basic CRL extensions. 30

8.5.1 Requirements. 30

8.5.2 CRL and CRL entry extension fields. 31

8.5.2.1 CRL number extension. 31

8.5.2.2 Reason code extension . 32

8.5.2.3 Hold instruction code extension . 32

8.5.2.4 Invalidity date extension. 33

8.5.2.5 CRL scope extension. 33

8.5.2.6 Status referral extension . 35

8.5.2.7 CRL stream identifier extension. 36

8.5.2.8 Ordered list extension. 36

8.5.2.9 Delta information extension . 37

8.6 CRL distribution points and delta-CRL extensions. 37

8.6.1 Requirements. 37

8.6.2 CRL distribution point and delta-CRL extension fields . 38

8.6.2.1 CRL distribution points extension. 38

8.6.2.2 Issuing distribution point extension. 39

8.6.2.3 Certificate issuer extension. 40

8.6.2.4 Delta CRL indicator extension . 40

8.6.2.5 Base update extension . 41

8.6.2.6 Freshest CRL extension. 41

9 Delta CRL relationship to base. 41

10 Certification path processing procedure . 42

10.1 Path processing inputs . 42

10.2 Path processing outputs . 43

10.3 Path processing variables . 43

10.4 Initialization step . 43

10.5 Certificate processing . 44

10.5.1 Basic certificate checks . 44

10.5.2 Processing intermediate certificates . 44

10.5.3 Explicit policy indicator processing . 45

10.5.4 Final processing. 46

11 PKI directory schema . 46

11.1 PKI directory object classes and name forms. 46

11.1.1 PKI user object class . 46

11.1.2 PKI CA object class. 46

11.1.3 CRL distribution points object class and name form. 46

11.1.4 Delta CRL object class . 47

11.1.5 Certificate Policy & CPS object class . 47

11.1.6 PKI certificate path object class . 47

11.2 PKI directory attributes . 47

11.2.1 User certificate attribute . 47

11.2.2 CA certificate attribute . 47

11.2.3 Cross certificate pair attribute. 48

11.2.4 Certificate revocation list attribute . 48

11.2.5 Authority revocation list attribute. 48

11.2.6 Delta revocation list attribute . 48

11.2.7 Supported algorithms attribute . 48

11.2.8 Certification practice statement attribute. 49

11.2.9 Certificate policy attribute. 49

11.2.10 PKI path attribute . 49

11.3 PKI directory matching rules. 50

11.3.1 Certificate exact match. 50

11.3.2 Certificate match . 50

11.3.3 Certificate pair exact match. 51

11.3.4 Certificate pair match . 51

11.3.5 Certificate list exact match . 52

iv © ISO/IEC 2001 – All rights reserved

---------------------- Page: 4 ----------------------

ISO/IEC 9594-8:2001(E)

Page

11.3.6 Certificate list match. 52

11.3.7 Algorithm identifier match . 53

11.3.8 Policy match. 53

11.3.9 PKI path match. 53

SECTION 3 – ATTRIBUTE CERTIFICATE FRAMEWORK . 53

12 Attribute certificates . 54

12.1 Attribute certificate structure. 54

12.2 Attribute certificate paths . 56

13 Attribute Authority, SOA and Certification Authority relationship . 56

13.1 Privilege in attribute certificates. 57

13.2 Privilege in public-key certificates . 57

14 PMI models. 58

14.1 General model . 58

14.1.1 PMI in access control context. 59

14.1.2 PMI in a non-repudiation context. 59

14.2 Control model. 59

14.3 Delegation model . 60

14.4 Roles model. 61

14.4.1 Role attribute . 61

15 Privilege management certificate extensions. 62

15.1 Basic privilege management extensions. 62

15.1.1 Requirements. 62

15.1.2 Basic privilege management extension fields. 63

15.1.2.1 Time specification extension. 63

15.1.2.2 Targeting information extension . 63

15.1.2.3 User notice extension . 64

15.1.2.4 Acceptable privilege policies extension . 64

15.2 Privilege revocation extensions. 65

15.2.1 Requirements. 65

15.2.2 Privilege revocation extension fields. 65

15.2.2.1 CRL distribution points extension. 65

15.2.2.2 No revocation information extension . 66

15.3 Source of Authority extensions . 65

15.3.1 Requirements. 65

15.3.2 SOA extension fields. 65

15.3.2.1 SOA identifier extension . 65

15.3.2.2 Attribute descriptor extension . 66

15.4 Role extensions. 67

15.4.1 Requirements. 67

15.4.2 Role extension fields . 67

15.4.2.1 Role specification certificate identifier extension . 67

15.5 Delegation extensions. 68

15.5.1 Requirements. 68

15.5.2 Delegation extension fields . 68

15.5.2.1 Basic attribute constraints extension . 68

15.5.2.2 Delegated name constraints extension. 70

15.5.2.3 Acceptable certificate policies extension. 70

15.5.2.4 Authority attribute identifier extension . 71

16 Privilege path processing procedure . 71

16.1 Basic processing procedure . 72

16.2 Role processing procedure . 72

16.3 Delegation processing procedure. 72

16.3.1 Verify integrity of domination rule. 73

16.3.2 Establish valid delegation path. 73

16.3.3 Verify privilege delegation. 73

16.3.4 Pass/fail determination . 74

© ISO/IEC 2001 – All rights reserved v

---------------------- Page: 5 ----------------------

ISO/IEC 9594-8:2001(E)

Page

17 PMI directory schema. 74

17.1 PMI directory object classes. 74

17.1.1 PMI user object class. 74

17.1.2 PMI AA object class. 74

17.1.3 PMI SOA object class . 74

17.1.4 Attribute certificate CRL distribution point object class . 74

17.1.5 PMI delegation path object class . 75

17.1.6 Privilege policy object class . 75

17.2 PMI Directory attributes. 75

17.2.1 Attribute certificate attribute . 75

17.2.2 AA certificate attribute . 75

17.2.3 Attribute descriptor certificate attribute. 75

17.2.4 Attribute certificate revocation list attribute. 75

17.2.5 AA certificate revocation list attribute . 76

17.2.6 Delegation path attribute . 76

17.2.7 Privilege policy attribute . 76

17.3 PMI general directory matching rules . 76

17.3.1 Attribute certificate exact match. 76

17.3.2 Attribute certificate match. 76

17.3.3 Holder issuer match. 77

17.3.4 Delegation path match. 77

SECTION 4 – DIRECTORY USE OF PUBLIC-KEY & ATTRIBUTE CERTIFICATE FRAMEWORKS . 77

18 Directory authentication . 78

18.1 Simple authentication procedure . 78

18.1.1 Generation of protected identifying information. 79

18.1.2 Procedure for protected simple authentication . 79

18.1.3 User password attribute type . 80

18.2 Strong Authentication. 80

18.2.1 Obtaining public-key certificates from the directory. 81

18.2.1.1 Example. 81

18.2.2 Strong authentication procedures . 83

18.2.2.1 One-way authentication. 84

18.2.2.2 Two-way authentication . 84

18.2.2.3 Three-way authentication . 85

19 Access control. 86

20 Protection of Directory operations. 86

Annex A – Public-Key and Attribute Certificate Frameworks . 87

Annex B – CRL Generation and Processing Rules. 107

B.1 Introduction . 107

B.1.1 CRL types.

...

NORME ISO/CEI

INTERNATIONALE 9594-8

Quatrième édition

2001-08-01

Technologies de l'information —

Interconnexion de systèmes ouverts

(OSI) — L'annuaire: Cadre général

des certificats de clé publique et d'attribut

Information technology — Open Systems Interconnection — The Directory:

Public-key and attribute certificate frameworks

Numéro de référence

ISO/CEI 9594-8:2001(F)

©

ISO/CEI 2001

---------------------- Page: 1 ----------------------

ISO/CEI 9594-8:2001(F)

PDF – Exonération de responsabilité

Le présent fichier PDF peut contenir des polices de caractères intégrées. Conformément aux conditions de licence d'Adobe, ce fichier peut

être imprimé ou visualisé, mais ne doit pas être modifié à moins que l'ordinateur employé à cet effet ne bénéficie d'une licence autorisant

l'utilisation de ces polices et que celles-ci y soient installées. Lors du téléchargement de ce fichier, les parties concernées acceptent de fait la

responsabilité de ne pas enfreindre les conditions de licence d'Adobe. Le Secrétariat central de l'ISO décline toute responsabilité en la

matière.

Adobe est une marque déposée d'Adobe Systems Incorporated.

Les détails relatifs aux produits logiciels utilisés pour la création du présent fichier PDF sont disponibles dans la rubrique General Info du

fichier; les paramètres de création PDF ont été optimisés pour l'impression. Toutes les mesures ont été prises pour garantir l'exploitation de

ce fichier par les comités membres de l'ISO. Dans le cas peu probable où surviendrait un problème d'utilisation, veuillez en informer le

Secrétariat central à l'adresse donnée ci-dessous.

© ISO/CEI 2001

Droits de reproduction réservés. Sauf prescription différente, aucune partie de cette publication ne peut être reproduite ni utilisée sous quelque

forme que ce soit et par aucun procédé, électronique ou mécanique, y compris la photocopie et les microfilms, sans l'accord écrit de l’ISO à

l’adresse ci-après ou du comité membre de l’ISO dans le pays du demandeur.

ISO copyright office

Case postale 56 • CH-1211 Geneva 20

Tel. + 41 22 749 01 11

Fax. + 41 22 749 09 47

E-mail copyright@iso.ch

Web www.iso.ch

Version française parue en 2002

Imprimé en Suisse

ii © ISO/CEI 2001 – Tous droits réservés

---------------------- Page: 2 ----------------------

ISO/CEI 9594-8:2001(F)

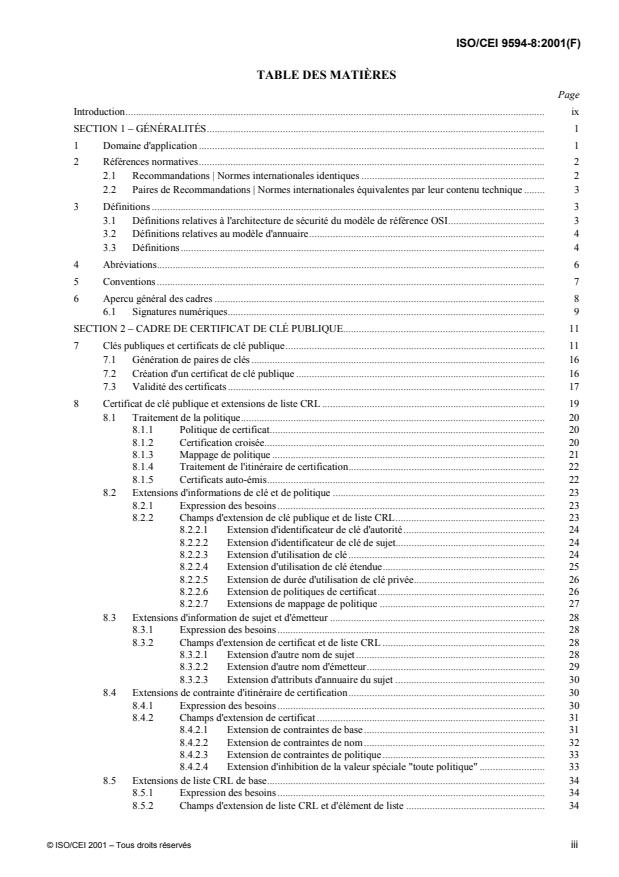

TABLE DES MATIÈRES

Page

Introduction. i x

SECTION 1 – GÉNÉRALITÉS. 1

1 Domaine d'application . 1

2 Références normatives. 2

2.1 Recommandations | Normes internationales identiques . 2

2.2 Paires de Recommandations | Normes internationales équivalentes par leur contenu technique . 3

3 Définitions . 3

3.1 Définitions relatives à l'architecture de sécurité du modèle de référence OSI. 3

3.2 Définitions relatives au modèle d'annuaire. 4

3.3 Définitions. 4

4 Abréviations. 6

5 Conventions . 7

6 Apercu général des cadres . 8

6.1 Signatures numériques. 9

SECTION 2 – CADRE DE CERTIFICAT DE CLÉ PUBLIQUE. 11

7 Clés publiques et certificats de clé publique. 11

7.1 Génération de paires de clés . 16

7.2 Création d'un certificat de clé publique . 16

7.3 Validité des certificats . 17

8 Certificat de clé publique et extensions de liste CRL . 19

8.1 Traitement de la politique. 20

8.1.1 Politique de certificat. 20

8.1.2 Certification croisée. 20

8.1.3 Mappage de politique . 21

8.1.4 Traitement de l'itinéraire de certification. 22

8.1.5 Certificats auto-émis. 22

8.2 Extensions d'informations de clé et de politique . 23

8.2.1 Expression des besoins . 23

8.2.2 Champs d'extension de clé publique et de liste CRL. 23

8.2.2.1 Extension d'identificateur de clé d'autorité. 24

8.2.2.2 Extension d'identificateur de clé de sujet. 24

8.2.2.3 Extension d'utilisation de clé . 24

8.2.2.4 Extension d'utilisation de clé étendue. 25

8.2.2.5 Extension de durée d'utilisation de clé privée. 26

8.2.2.6 Extension de politiques de certificat. 26

8.2.2.7 Extensions de mappage de politique . 27

8.3 Extensions d'information de sujet et d'émetteur . 28

8.3.1 Expression des besoins . 28

8.3.2 Champs d'extension de certificat et de liste CRL . 28

8.3.2.1 Extension d'autre nom de sujet . 28

8.3.2.2 Extension d'autre nom d'émetteur. 29

8.3.2.3 Extension d'attributs d'annuaire du sujet . 30

8.4 Extensions de contrainte d'itinéraire de certification. 30

8.4.1 Expression des besoins . 30

8.4.2 Champs d'extension de certificat . 31

8.4.2.1 Extension de contraintes de base . 31

8.4.2.2 Extension de contraintes de nom. 32

8.4.2.3 Extension de contraintes de politique. 33

8.4.2.4 Extension d'inhibition de la valeur spéciale "toute politique" . 33

8.5 Extensions de liste CRL de base. 34

8.5.1 Expression des besoins . 34

8.5.2 Champs d'extension de liste CRL et d'élément de liste . 34

© ISO/CEI 2001 – Tous droits réservés iii

---------------------- Page: 3 ----------------------

ISO/CEI 9594-8:2001(F)

Page

8.5.2.1 Extension de numéro de liste CRL . 35

8.5.2.2 Extension de code motif . 35

8.5.2.3 Extension de code d'instruction de mise en attente. 36

8.5.2.4 Extension de date de non validité. 36

8.5.2.5 Extension de domaine d'application de liste CRL . 36

8.5.2.6 Extension de référence de statut . 39

8.5.2.7 Extension d'identificateur de flux de liste CRL. 40

8.5.2.8 Extension de liste ordonnée. 40

8.5.2.9 Extensions d'informations delta. 41

8.6 Points de répartition de liste CRL et extensions delta de liste CRL . 41

8.6.1 Expression des besoins . 41

8.6.2 Point de répartition de liste CRL et champs d'extension de liste CRL delta. 42

8.6.2.1 Extension de point de répartition de liste CRL. 42

8.6.2.2 Extension de point de répartition émetteur. 43

8.6.2.3 Extension d'émetteur de certificat. 44

8.6.2.4 Extension d'indicateur de liste CRL delta. 44

8.6.2.5 Extension de mise à jour de base. 45

8.6.2.6 Extension de liste CRL la plus récente. 45

9 Relations entre la liste CRL delta et la liste de base . 45

10 Procédure de traitement de l'itinéraire de certification . 46

10.1 Informations d'entrée du traitement d'itinéraire. 47

10.2 Informations de sortie du traitement d'itinéraire. 47

10.3 Variables de traitement d'itinéraire. 47

10.4 Etape d'initialisation . 48

10.5 Traitement de certificat. 48

10.5.1 Vérification de base des certificats. 48

10.5.2 Traitement des certificats intermédiaires. 49

10.5.3 Traitement des indicateurs de politique explicite . 50

10.5.4 Traitement final . 50

11 Schéma d'annuaire d'infrastructures PKI . 51

11.1 Classes d'objets et formes de nom d'annuaire d'infrastructure PKI . 51

11.1.1 Classe d'objets "utilisateur d'infrastructure PKI". 51

11.1.2 Classe d'objets "autorité de certification d'infrastructure PKI". 51

11.1.3 Classe d'objets et forme de nom de points de répartition de liste CRL . 51

11.1.4 Classe d'objets "liste CRL delta". 51

11.1.5 Classe d'objets "politique de certificat et déclaration de pratique de certification" . 52

11.1.6 Classe d'objets "itinéraire de certificat d'infrastructure PKI" . 52

11.2 Attributs "répertoire d'infrastructure PKI". 52

11.2.1 Attribut "certificat d'utilisateur" . 52

11.2.2 Attribut "certificat d'autorité de certification" . 52

11.2.3 Attribut "paire de certificats croisés". 52

11.2.4 Attribut "liste de révocation de certificat" . 53

11.2.5 Attribut "liste de révocation d'autorité" . 53

11.2.6 Attribut "liste delta de révocation" . 53

11.2.7 Attribut "algorithmes pris en charge" . 53

11.2.8 Attribut "déclaration de pratique de certification". 54

11.2.9 Attribut "politique de certificat" . 54

11.2.10 Attribut "itinéraire d'infrastructure PKI" . 54

11.3 Règles de concordance d'annuaire d'infrastructure PKI . 55

11.3.1 Concordance exacte de certificat. 55

11.3.2 Concordance de certificat . 55

11.3.3 Concordance exacte de paire de certificats. 56

11.3.4 Concordance de paire de certificats. 57

11.3.5 Concordance exacte de liste de certificats . 57

11.3.6 Concordance de liste de certificats . 57

11.3.7 Concordance d'identificateur d'algorithme . 58

11.3.8 Concordance de politique . 58

11.3.9 Concordance d'itinéraire PKI . 58

iv © ISO/CEI 2001 – Tous droits réservés

---------------------- Page: 4 ----------------------

ISO/CEI 9594-8:2001(F)

Page

SECTION 3 – CADRE DE CERTIFICAT D'ATTRIBUT. 59

12 Certificats d'attribut . 59

12.1 Structure du certificat d'attribut . 60

12.2 Itinéraires de certificat d'attribut. 62

13 Relations entre l'autorité d'attribut, la source d'autorité et l'autorité de certification . 62

13.1 Privilège dans les certificats d'attribut . 63

13.2 Privilège dans des certificats de clé publique . 63

14 Modèles d'infrastructure PMI . 64

14.1 Modèle général . 64

14.1.1 Infrastructure PMI dans le contexte de contrôle d'accès. 65

14.1.2 Infrastructure PMI dans un contexte de non-répudiation . 65

14.2 Modèle de contrôle d'accès. 66

14.3 Modèle de délégation . 66

14.4 Modèle de rôles . 67

14.4.1 Attribut "rôle". 68

15 Extensions de certificat de gestion de privilège. 68

15.1 Extensions de gestion de privilège de base. 69

15.1.1 Définition des besoins . 69

15.1.2 Champs de gestion d'extension de privilège de base . 69

15.1.2.1 Extension de spécification de durée . 69

15.1.2.2 Extension d'informations de cible. 70

15.1.2.3 Extension de notification d'utilisateur . 70

15.1.2.4 Extension de politiques de privilège acceptable. 71

15.2.2.1 Extension de point de répartition de liste CRL. 71

15.2.2.2 Extension d'absence d'informations de révocation . 72

15.3.2.1 Extension d'identificateur de source d'autorité . 72

15.3.2.2 Extension de descripteur d'attribut . 73

15.4.2.1 Extension d'identificateur de certificat de spécification de rôle . 74

15.5.2.1 Extension de contraintes d'attribut de base. 75

15.5.2.2 Extension de contraintes de nom délégué. 77

15.5.2.3 Extension de politiques de certificat acceptable . 77

15.5.2.4 Extension d'identificateur d'autorité d'attribut . 78

15.2 Extensions de révocation de privilège . 71

15.2.1 Définition des besoins . 71

15.2.2 Champs d'extension de révocation de privilège. 71

15.3 Extensions de source d'autorité . 72

15.3.1 Définition des besoins . 72

15.3.2 Champs d'extension de source d'autorité . 72

15.4 Extensions de rôle . 74

15.4.1 Définition des besoins . 74

15.4.2 Champs d'extension de rôle. 74

15.5 Extensions de délégation . 75

15.5.1 Définition des besoins . 75

15.5.2 Champs d'extension de délégation. 75

16 Procédure de traitement d'itinéraire de privilège . 79

16.1 Procédure de traitement de base . 79

16.2 Procédure de traitement d'itinéraire de privilège . 80

16.3 Procédure de traitement de délégation. 80

16.3.1 Vérification de l'intégrité des données de la règle de hiérarchie . 81

16.3.2 Etablir un itinéraire de délégation valide. 81

16.3.3 Vérification de la délégation de privilège. 81

16.3.4 Détermination de la réussite ou de l'échec. 81

© ISO/CEI 2001 – Tous droits réservés v

---------------------- Page: 5 ----------------------

ISO/CEI 9594-8:2001(F)

Page

17 Schéma d'annuaire PMI . 82

17.1 Classes d'objets "annuaire PMI". 82

17.1.1 Classe d'objets "utilisateur d'infrastructure PMI" . 82

17.1.2 Classe d'objets "autorité d'attribut d'infrastructure PMI". 82

17.1.3 Classe d'objets "source d'autorité d'infrastructure PMI". 82

17.1.4 Classe d'objets "certificat d'attribut de point de répartition de liste CRL". 82

17.1.5 Classe d'objets "itinéraire de délégation d'infrastructure PMI" . 83

17.1.6 Classe d'objets "politique de privilège" . 83

17.2 Attributs d'annuaire d'infrastructure PMI . 83

17.2.1 Attribut "certificat d'attribut". 83

17.2.2 Attribut "certificats d'autorité d'attribut" . 83

17.2.3 Attribut "certificat de descripteur d'attribut" . 83

17.2.4 Attribut "liste de révocation de certificat d'attribut". 83

17.2.5 Attribut "liste de révocation de certificat d'autorité d'attribut" . 84

17.2.6 Attribut "itinéraire de délégation" . 84

17.2.7 Attribut "politique de privilège" . 84

17.3 Règles de concordance de répertoire d'infrastructure PMI. 84

17.3.1 Concordance exacte de certificat d'attribut. 84

17.3.2 Concordance de certificat d'attribut. 85

17.3.3 Concordance détenteur/émetteur . 85

17.3.4 Concordance d'itinéraire de délégation. 85

SECTION 4 – UTILISATION DES CADRES DE CLÉ PUBLIQUE ET DE CERTIFICAT D'ATTRIBUT PAR

L'ANNUAIRE . 86

18 Authentification de l'annuaire. 86

18.1 Procédure d'authentification simple. 86

18.1.1 Générations d'informations d'identification protégées. 87

18.1.2 Procédure d'authentification simple protégée. 87

18.1.3 Type d'attribut "mot de passe utilisateur". 88

18.2 Authentification forte . 88

18.2.1 Obtention de certificats de clé publique à partir de l'annuaire. 89

18.2.2 Procédures d'authentification forte . 91

18.2.1.1 Exemple. 90

18.2.2.1 Authentification en un temps. 92

18.2.2.2 Authentification en deux temps. 93

18.2.2.3 Authentification en trois temps. 94

19 Contrôle d'accès. 94

20 Protection des opérations d'annuaire. 95

Annexe A – Cadres de certificats d'attribut et de clé publique . 96

Annexe B – Règles de génération et de traitement des listes CRL . 114

B.1 Introduction . 114

B.1.1 Types de liste CRL . 114

B.1.2 Traitement de liste CRL . 115

B.2 Détermination des paramètres pour les listes CRL. 115

B.3 Détermination des listes CRL nécessaires. 116

B.3.1 Entité finale avec point de répartition de li

...

Questions, Comments and Discussion

Ask us and Technical Secretary will try to provide an answer. You can facilitate discussion about the standard in here.