ISO/IEC 27018:2019

(Main)Information technology — Security techniques — Code of practice for protection of personally identifiable information (PII) in public clouds acting as PII processors

Information technology — Security techniques — Code of practice for protection of personally identifiable information (PII) in public clouds acting as PII processors

This document establishes commonly accepted control objectives, controls and guidelines for implementing measures to protect Personally Identifiable Information (PII) in line with the privacy principles in ISO/IEC 29100 for the public cloud computing environment. In particular, this document specifies guidelines based on ISO/IEC 27002, taking into consideration the regulatory requirements for the protection of PII which can be applicable within the context of the information security risk environment(s) of a provider of public cloud services. This document is applicable to all types and sizes of organizations, including public and private companies, government entities and not-for-profit organizations, which provide information processing services as PII processors via cloud computing under contract to other organizations. The guidelines in this document can also be relevant to organizations acting as PII controllers. However, PII controllers can be subject to additional PII protection legislation, regulations and obligations, not applying to PII processors. This document is not intended to cover such additional obligations.

Technologies de l'information — Techniques de sécurité — Code de bonnes pratiques pour la protection des informations personnelles identifiables (PII) dans l'informatique en nuage public agissant comme processeur de PII

Le présent document établit des objectifs de sécurité communément acceptés, des mesures de sécurité et des lignes directrices de mise en œuvre de mesures destinées à protéger les informations personnelles identifiables (PII) conformément aux principes de protection de la vie privée de l'ISO/IEC 29100 pour l'environnement informatique en nuage public. En particulier, le présent document spécifie des lignes directrices dérivées de l'ISO/IEC 27002, en tenant compte des exigences réglementaires relatives à la protection des PII, qui peuvent être applicables dans le contexte du ou des environnements de risque liés à la sécurité de l'information d'un fournisseur de services en nuage public. Le présent document s'applique aux organismes de tous types et de toutes tailles, y compris les sociétés publiques et privées, les entités gouvernementales et les organismes à but non lucratif, qui offrent des services de traitement de l'information en tant que processeurs de PII via l'informatique en nuage sous contrat auprès d'autres organismes. Les lignes directrices du présent document peuvent également s'appliquer aux organismes agissant en tant que contrôleurs de PII. Cependant, les contrôleurs de PII peuvent être soumis à d'autres lois, réglementations et obligations en matière de protection des PII qui ne s'appliquent pas aux processeurs de PII. Le présent document n'a pas pour objet de couvrir des obligations supplémentaires.

General Information

Relations

Standards Content (Sample)

INTERNATIONAL ISO/IEC

STANDARD 27018

Second edition

2019-01

Information technology — Security

techniques — Code of practice for

protection of personally identifiable

information (PII) in public clouds

acting as PII processors

Technologies de l'information — Techniques de sécurité — Code de

bonnes pratiques pour la protection des informations personnelles

identifiables (PII) dans l'informatique en nuage public agissant

comme processeur de PII

Reference number

©

ISO/IEC 2019

© ISO/IEC 2019

All rights reserved. Unless otherwise specified, or required in the context of its implementation, no part of this publication may

be reproduced or utilized otherwise in any form or by any means, electronic or mechanical, including photocopying, or posting

on the internet or an intranet, without prior written permission. Permission can be requested from either ISO at the address

below or ISO’s member body in the country of the requester.

ISO copyright office

CP 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Geneva

Phone: +41 22 749 01 11

Fax: +41 22 749 09 47

Email: copyright@iso.org

Website: www.iso.org

Published in Switzerland

ii © ISO/IEC 2019 – All rights reserved

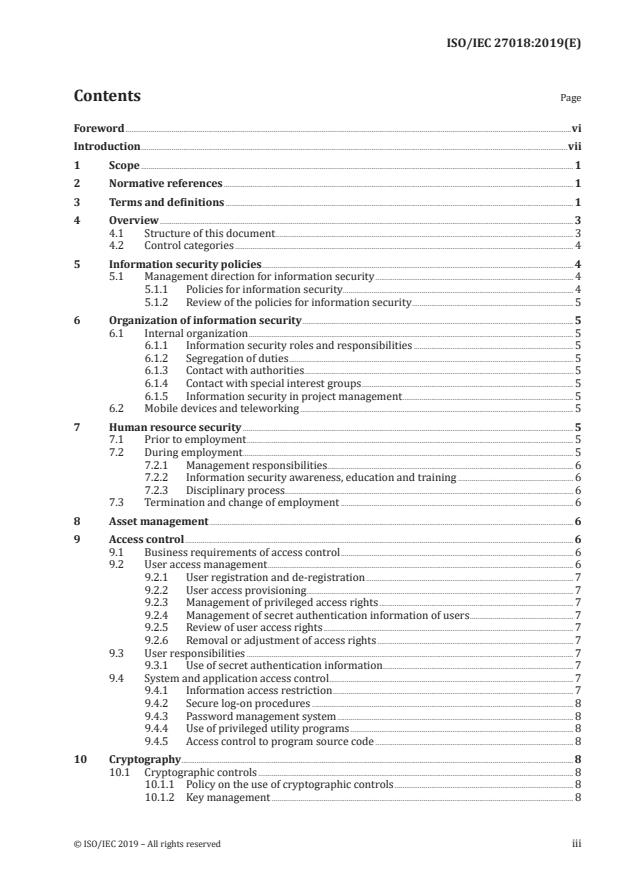

Contents Page

Foreword .vi

Introduction .vii

1 Scope . 1

2 Normative references . 1

3 Terms and definitions . 1

4 Overview . 3

4.1 Structure of this document . 3

4.2 Control categories . 4

5 Information security policies . 4

5.1 Management direction for information security . 4

5.1.1 Policies for information security. 4

5.1.2 Review of the policies for information security . 5

6 Organization of information security . 5

6.1 Internal organization . 5

6.1.1 Information security roles and responsibilities . 5

6.1.2 Segregation of duties . 5

6.1.3 Contact with authorities . 5

6.1.4 Contact with special interest groups . 5

6.1.5 Information security in project management . 5

6.2 Mobile devices and teleworking . 5

7 Human resource security . 5

7.1 Prior to employment . 5

7.2 During employment . 5

7.2.1 Management responsibilities . 6

7.2.2 Information security awareness, education and training . 6

7.2.3 Disciplinary process . . 6

7.3 Termination and change of employment . 6

8 Asset management . 6

9 Access control . 6

9.1 Business requirements of access control . 6

9.2 User access management . 6

9.2.1 User registration and de-registration . 7

9.2.2 User access provisioning. 7

9.2.3 Management of privileged access rights . 7

9.2.4 Management of secret authentication information of users . 7

9.2.5 Review of user access rights . 7

9.2.6 Removal or adjustment of access rights . 7

9.3 User responsibilities . 7

9.3.1 Use of secret authentication information . 7

9.4 System and application access control . 7

9.4.1 Information access restriction . 7

9.4.2 Secure log-on procedures . 8

9.4.3 Password management system . 8

9.4.4 Use of privileged utility programs . 8

9.4.5 Access control to program source code . 8

10 Cryptography . 8

10.1 Cryptographic controls . 8

10.1.1 Policy on the use of cryptographic controls . 8

10.1.2 Key management . 8

© ISO/IEC 2019 – All rights reserved iii

11 Physical and environmental security . 8

11.1 Secure areas . 8

11.2 Equipment . 9

11.2.1 Equipment siting and protection . 9

11.2.2 Supporting utilities . 9

11.2.3 Cabling security . 9

11.2.4 Equipment maintenance . 9

11.2.5 Removal of assets . 9

11.2.6 Security of equipment and assets off-premises . 9

11.2.7 Secure disposal or re-use of equipment . 9

11.2.8 Unattended user equipment . 9

11.2.9 Clear desk and clear screen policy . 9

12 Operations security . 9

12.1 Operational procedures and responsibilities . 9

12.1.1 Documented operating procedures .10

12.1.2 Change management .10

12.1.3 Capacity management .10

12.1.4 Separation of development, testing and operational environments .10

12.2 Protection from malware .10

12.3 Backup .10

12.3.1 Information backup .10

12.4 Logging and monitoring .11

12.4.1 Event logging .11

12.4.2 Protection of log information .11

12.4.3 Administrator and operator logs .11

12.4.4 Clock synchronization .12

12.5 Control of operational software .

...

NORME ISO/IEC

INTERNATIONALE 27018

Deuxième édition

2019-01

Technologies de l'information —

Techniques de sécurité — Code de

bonnes pratiques pour la protection

des informations personnelles

identifiables (PII) dans l'informatique

en nuage public agissant comme

processeur de PII

Information technology — Security techniques — Code of practice for

protection of personally identifiable information (PII) in public clouds

acting as PII processors

Numéro de référence

©

ISO/IEC 2019

DOCUMENT PROTÉGÉ PAR COPYRIGHT

© ISO/IEC 2019

Tous droits réservés. Sauf prescription différente ou nécessité dans le contexte de sa mise en œuvre, aucune partie de cette

publication ne peut être reproduite ni utilisée sous quelque forme que ce soit et par aucun procédé, électronique ou mécanique,

y compris la photocopie, ou la diffusion sur l’internet ou sur un intranet, sans autorisation écrite préalable. Une autorisation peut

être demandée à l’ISO à l’adresse ci-après ou au comité membre de l’ISO dans le pays du demandeur.

ISO copyright office

Case postale 401 • Ch. de Blandonnet 8

CH-1214 Vernier, Genève

Tél.: +41 22 749 01 11

E-mail: copyright@iso.org

Web: www.iso.org

Publié en Suisse

ii © ISO/IEC 2019 – Tous droits réservés

Sommaire Page

Avant-propos .vi

Introduction .vii

1 Domaine d'application . 1

2 Références normatives . 1

3 Termes et définitions . 1

4 Vue d'ensemble . 3

4.1 Structure du présent document . 3

4.2 Catégories de mesures . 4

5 Politiques de sécurité de l'information . 4

5.1 Orientations de la direction en matière de sécurité de l'information . 4

5.1.1 Politiques de sécurité de l'information . 5

5.1.2 Revue des politiques de sécurité de l'information . 5

6 Organisation de la sécurité de l'information . 5

6.1 Organisation interne . 5

6.1.1 Fonctions et responsabilités liées à la sécurité de l'information . 5

6.1.2 Séparation des tâches . 5

6.1.3 Relations avec les autorités . 6

6.1.4 Relations avec des groupes de travail spécialisés . 6

6.1.5 La sécurité de l'information dans la gestion de projet . 6

6.2 Appareils mobiles et télétravail . 6

7 La sécurité des ressources humaines . 6

7.1 Avant l'embauche . 6

7.2 Pendant la durée du contrat . 6

7.2.1 Responsabilités de la direction. 6

7.2.2 Sensibilisation, apprentissage et formation à la sécurité de l'information . 6

7.2.3 Processus disciplinaire . 7

7.3 Rupture, terme ou modification du contrat de travail . 7

8 Gestion des actifs. 7

9 Contrôle d'accès . 7

9.1 Exigences métier en matière de contrôle d'accès . 7

9.2 Gestion de l'accès utilisateur . 7

9.2.1 Enregistrement et désinscription des utilisateurs . 7

9.2.2 Maîtrise de la gestion des accès utilisateur . 7

9.2.3 Gestion des privilèges d'accès . 8

9.2.4 Gestion des informations secrètes d'authentification des utilisateurs . 8

9.2.5 Revue des droits d'accès utilisateur . 8

9.2.6 Suppression ou adaptation des droits d'accès . 8

9.3 Responsabilités des utilisateurs . 8

9.3.1 Utilisation d'informations secrètes d'authentification . 8

9.4 Contrôle de l'accès au système et aux applications . 8

9.4.1 Restriction d'accès à l'information . 8

9.4.2 Sécuriser les procédures de connexion . 8

9.4.3 Système de gestion des mots de passe. 8

9.4.4 Utilisation de programmes utilitaires à privilèges . 9

9.4.5 Contrôle d'accès au code source des programmes . 9

10 Cryptographie . 9

10.1 Mesures cryptographiques . 9

10.1.1 Politique d'utilisation des mesures cryptographiques . 9

10.1.2 Gestion des clés . 9

11 Sécurité physique et environnementale . 9

© ISO/IEC 2019 – Tous droits réservés iii

11.1 Zones sécurisées . 9

11.2 Équipement . 9

11.2.1 Emplacement et protection du matériel. 9

11.2.2 Services généraux .10

11.2.3 Sécurité du câblage .10

11.2.4 Maintenance du matériel .10

11.2.5 Sortie des actifs .10

11.2.6 Sécurité du matériel et des actifs hors des locaux .10

11.2.7 Mise au rebut ou recyclage sécurisé(e) du matériel .10

11.2.8 Matériel utilisateur laissé sans surveillance .10

11.2.9 Politique du bureau propre et de l'écran vide .10

12 Sécurité liée à l'exploitation .10

12.1 Procédures et responsabilités liées à l'exploitation .10

12.1.1 Procédures d'exploitation documentées .11

12.1.2 Gestion des changements .11

12.1.3 Dimensionnement .11

12.1.4 Séparation des environnements de développement, de test et d'exploitation .11

12.2 Protection contre les logiciels malveillants .11

12.3 Sauvegarde .11

12.3.1 Sauvegarde des informations .11

12.4 Journalisation et surveillance .12

12.4.1 Journalisation des événements .12

12.4.2 Protection de l'information journalisée .12

12.4.3 Journaux administrateur et opérateur .13

12.4.4 Synchronisation des horloges .13

12.5 Maîtrise des logiciels en exploitation .13

12.6 Gestion des vulnérabilités techniques .13

12.7 Considérations sur l'audit du système d'information .13

13 Sécurité des communications .13

13.1 Management de la sécurité des réseaux .

...

Questions, Comments and Discussion

Ask us and Technical Secretary will try to provide an answer. You can facilitate discussion about the standard in here.