ISO/IEC 10181-6:1996

(Main)Information technology - Open Systems Interconnection - Security frameworks for open systems: Integrity framework

Information technology - Open Systems Interconnection - Security frameworks for open systems: Integrity framework

Specifies a general framework for the provision of integrity services.

Technologies de l'information — Interconnexion de systèmes ouverts (OSI) — Cadres de sécurité pour les systèmes ouverts: Cadre d'intégrité

General Information

Overview

ISO/IEC 10181-6:1996 - Information technology - Open Systems Interconnection - Security frameworks for open systems: Integrity framework - defines a general integrity framework for open systems (OSI). It formalizes the concept of data integrity (the constancy of a data value), describes how integrity services apply to data and sequences of operations, and specifies high-level provisions for delivering integrity services across databases, distributed applications, open distributed processing and OSI environments.

Key topics and technical scope

This part of ISO/IEC 10181 provides a structured treatment of integrity considerations rather than implementation recipes. Major topics include:

- Definitions and scope: formal definitions (integrity-protected channel/environment, shield/unshield, validate) and the intended application domains.

- Types of integrity services and mechanisms: taxonomy of integrity approaches (cryptographic techniques such as digital signatures, seals and encipherment of redundant data; context-based methods such as replication and pre-agreed context; detection/acknowledgement and prevention methods).

- Integrity information and facilities (Clause 7): classes of integrity information (Shield Integrity Information, Modification Detection Integrity Information, Unshield Integrity Information) and operational/management facilities needed to support integrity.

- Integrity policies (Clause 6): policy expression, data and entity characterization, identity-based and rule-based policies.

- Threats and attacks: analysis of threats to integrity and typical integrity attack classes.

- Interactions with other security services: how integrity mechanisms relate to access control, data origin authentication, confidentiality, audit and non‑repudiation.

- Classification and management: classification of mechanisms (clause 8), and management/operational requirements to support integrity provision.

The framework is algorithm‑agnostic - it does not mandate specific cryptographic algorithms (ISO maintains algorithm registration via ISO/IEC 9979).

Practical applications and who uses it

ISO/IEC 10181-6 is useful for:

- Security architects and systems engineers designing integrity controls for distributed systems, databases and network services.

- Standards developers aligning protocol- and service-level integrity definitions with OSI security frameworks.

- Implementers and vendors that need to map product features (digital signatures, message authentication, replication controls) to a recognized integrity taxonomy.

- Auditors and compliance teams assessing whether integrity policies, facilities and management processes meet accepted framework expectations.

Typical applications include protecting configuration data, transaction logs, messages exchanged between systems, and any data whose unauthorized modification would undermine authentication, access control, confidentiality, audit or non-repudiation.

Related standards

- ISO/IEC 10181 series (Parts 1–7): Overview, Authentication, Access Control, Non‑repudiation, Confidentiality, Integrity, Security Audit.

- ISO/IEC 7498-2 / ITU-T X.800 (security architecture)

- ITU-T X.815 (identical text)

- ISO/IEC 9979 (cryptographic algorithm registration)

Keywords: ISO/IEC 10181-6, integrity framework, data integrity, OSI security, integrity services, integrity mechanisms, integrity policies.

Standards Content (Sample)

INTERNATIONAL ISO/IEC

STANDARD 10181-6

First edition

1996-09-I 5

Information technology - Open Systems

Interconnection - Security frameworks for

open systems: Integrity framework

Technologies de /‘information - Interconnexion de syst&mes

- Cadres g&Graux pour la s&writ& des systkmes ouverts.

ouverts (OS/)

Cadre g&&al d ‘in tkgritk

Reference number

ISO/lEC 10181-6:1996(E)

ISO/IEC 10181=6:1996(E)

Contents

Page

1 Scope .

2 Normative references .

........................................................................

Identical Recommendations I International Standards

..........................

Paired Recommendations I International Standards equivalent in technical content

2:2

.........................................................................................................................

2.3 Additional References

......................................................................................................................................................

Definitions

Abbreviations .

.......................................................................................................................

General discussion of integrity

Basic concepts .

51 .

..................................................................................................................

Types of integrity services

52 .

Types of integrity mechanisms .

..............................................................................................................................

5:4 Threats to integrity

....................................................................................................................

55 . Types of integrity attacks

.............................................................................................................................................

6 Integrity policies

Policy expression .

61 .

.........................................................................................................

6.1.1 Data characterization

Entity characterization .

6.1.2

.....................................................................................

6.1.2.1 Identity based policies

.........................................................................................

6.1.2.2 Rule based policies

.................................................................................................................

7 Integrity information and facilities

...........................................................................................................................

7.1 Integrity information

..............................................................................................

7.1.1 Shield integrity information

....................................................................

. 7.1.2 Modification detection integrity information

..........................................................................................

7.1.3 Unshield integrity information

................................................................................................................................

7.2 Integrity facilities

Operational related facilities .

7.2.1

Management related facilities .

7.2.2

..........................................................................................................

8 Classification of integrity mechanisms

...........................................................................................

81 . Integrity provision through cryptography

................................................................................... 9

Integrity provision through sealing

8.1.1

.................................................................

Integrity provision through Digital Signatures

8.1.2

............................................ 10

Integrity provision through encipherment of redundant data

8.1.3

....................................................................................................

8.2 Integrity provision through context

8.2.1 Data Replication .

............................................................................................................

8.2.2 Pre-agreed context

.............................................................

Integrity provision through detection and acknowledgement

...............................................................................................

8:4 Integrity provision through prevention

0 ISO/IEC 1996

All rights reserved. Unless otherwise specified, no part of this publication may be reproduced or

utilized in any form or by any means, electronic or mechanical, including photocopying and

microfilm, without permission in writing from the publisher.

ISO/IEC Copyright Office l Case postale 56 l CH-1211 Gen&ve 20 l Switzerland

Printed in Switzerland

ii

ISO/IEC 10181=6:1996(E)

@ ISO/IEC

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .~ 11

Interactions with other security services and mechanisms

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

91 . Access Control

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .*.

92 . Data origin authentication

93 . Confidentiality . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .*.~.

. . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .*. 13

Annex A - Integrity in the OS1 Basic Reference Model

Annex B - External Data Consistency . . . . . .~~.~.“.~~.~.~.~.~.~.~.~.~.

Annex C - Integrity Facilities Outline . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .~.

. . .

o ISOIIEC

ISO/IEC 10181=6:1996(E)

Foreword

IS0 (the International Organization for Standardization) and IEC (the International Electrotechnical Commission) form

the specialized system for worldwide standardization. National bodies that are members of IS0 or IEC participate in the

development of International Standards through technical committees established by the respective organization to deal

with particular fields of technical activity. IS0 and IEC technical committees collaborate in fields of mutual interest.

Other international organizations, governmental and non-governmental, in liaison with IS0 and IEC, also take part in the

work.

In the field of information technology, IS0 and IEC have established a joint technical committee, ISO/IEC JTC 1. Draft

International Standards adopted by the joint technical committee are circulated to national bodies for voting. Publication

as an International Standard requires approval by at least 75 % of the national bodies casting a vote.

International Standard ISO/IEC 10181-6 was prepared by Joint Technical Committee ISOLIEC JTC 1, Information

technology, Subcommittee SC 21, Open Systems Interconnection, data management and open distributed processing, in

collaboration with ITU-T. The identical text is published as ITU-T Recommendation X.8 15.

ISOIIEC 10181 consists of the following parts, under the general title Information technology - Open Systems

Interconnection - Security frameworks for open systems:

-

Part 1: Overview

Part 2: Authentication framework

Part 3: Access control framework

Part 4: Non-repudiation framework

- Part 5: Confidentiality framework

Part 6: Integrity framework

- Part 7: Security audit framework

Annexes A to C of this part of ISO/IEC 10181 are for information only.

iv

0 ISOfIEC ISO/IEClOlSf-6:1996(E)

Introduction

Many open systems applications have security requirements which depend upon th.e integrity of data. Such requirements

may include the protection of data used in the provision of other security services such as authentication, access control,

confidentiality, audit and non-repudiation, that, if an attacker could modify them, could reduce or nullify the

effectiveness of those services.

altered or destroyed in an unauthorized manner is called integrity. This

The property that data has not been

Recommendation I Intern ational St :andard defines a general framework for the provision of integri ty servi .ces.

This page intentionally left blank

ISO/IEC 10181-6 : 1996 (E)

INTERNATIONAL STANDARD

ITU-T RECOMMENDATION

INFORMATION TECHNOLOGY - OPEN SYSTEMS

SECURITY FRAMEWORKS

INTERCONNECTION -

FOR OPEN SYSTEMS: INTEGRITY FRAMEWORK

Scope

The Recommendation I International Standard on Security Frameworks for Open Systems addresses the application of

“Open System” is taken to include areas such as

security services in an Open Systems environment, where the term

Database, Distributed Applications, Open Distributed Processing and OSI. The Security Frameworks are concerned with

and with the interactions between

defining the means of providing protection for systems and objects within systems,

systems. The Security Frameworks are not concerned with the methodology for constructing sy,stems or mechanisms.

The Security Frameworks address both data elements and sequences of operations (but not protocol elements) which

may be used to obtain specific security services. These security services may apply to the communicating entities of

systems as well as to data exchanged between systems, and to data managed by systems.

This Recommendation I International Standard addresses the integrity of data in information retrieval, transfer, and

management:

defines the basic concept of data integrity;

2) identifies possible classes of integrity mechanism;

identifies facilities for each class of integrity mechanisms;

3)

4) identifies management required to support the class of integrity mechanism;

5) addresses the interaction of integrity mechanism and the supporting services with other security services

and mechanisms.

A number of different types of standard can use this framework, including:

standards that incorporate the concept of integrity;

1)

standards that specify abstract services that include integrity;

2)

standards that specify uses of an integrity service;

3)

standards that specify means of providing integrity within an open system architecture; and

4)

standards that specify integrity mechanisms.

5)

Such standards can use this framework as follows:

-

standards of type 1), 2), 3), 4) and 5) can use the terminology of this framework;

-

standards of type 2), 3), 4) and 5) can use the facilities identified in clause 7;

-

standards of type 5) can be based upon the classes of mechanisms identified in clause 8.

Some of the procedures described in this security framework achieve integrity by the application of cryptographic

techniques. This framework is not dependent on the use of particular cryptographic or other algorithms, although certain

classes of integrity mechanisms may depend on particular algorithm properties.

NOTE - Although IS0 does not standardize cryptographic algorithms, it does standardize the procedures used to register

them in ISO/IEC 9979.

The integrity addressed by this Recommendation I International Standard is that defined by the constancy of a data value.

This notion (constancy of a data value) encompasses all instances in which different representations of a data value are

deemed equivalent (such as different ASN. 1 encodings of the same value). Other forms of invariance are excluded.

The usage of the term data in this Recommendation I International Standard includes all types of data structures (such as

sets or collections of data, sequences of data, file-systems and databases).

ITU-T Rec. X.815 (1995 E)

ISOiIEC 10181-6 : 1996 (E)

This framework addresses the provision of integrity to data that are deemed to be write-accessible to potential attackers.

Therefore, it focusses on the provision of integrity through mechanisms, both cryptographic and non-cryptographic that

do not rely exclusively on regulating access.

2 Normative references

The following Recommendations and International Standards contain provisions which, through reference in this text,

constitute provisions of this Recommendation I International Standard. At the time of publication, the editions indicated

were valid. All Recommendations and Standards are subject to revision, and parties to agreements based on this

Recommendation I International Standard are encouraged to investigate the possibility of applying the most recent

edition of the Recommendations and Standards listed below. Members of IEC and IS0 maintain registers of currently

valid International Standards. The Telecommunication Standardization Bureau of the ITU maintains a list of currently

valid KU-T Recommendations.

21 . Identical Recommendations I International Standards

-

ITU-T Recommendation X.200 (1994) P PSOAEC 7498- 1: 1994, Information technology - Open Systems

Interconnection - Basic Reference Model: The Basic Model.

-

ITU-T Recommendation X.273 (1994) I ISO/IEC 11577: 1995, Information technology - Open Systems

Network layer security protocol.

Interconnection -

-

ITU-T Recommendation X.274 (1994) I ISO/IEC 10736:1995, Information technology -

Telecommunications and information exchange between systems - Transport layer security protocol.

-

ITU-T Recommendation X.8 10 (1995) I ISOAEC 1018 1- 1: 1996, Information technology - Open Systems

Interconnection - Security frameworks for open systems: Overview.

-

ITU-T Recommendation X.8 11 (1995) I ISO/IEC 1018 I-2: 1996, Information technology - Open Systems

Interconnection - Security frameworks for open systems: Authentication framework.

-

ITU-T Recommendation X.8 12 (1995) I ISOLIEC 1018 l-3: 1996, Information technology - Open Systems

Interconnection - Security frameworks for open systems: Access control framework.

22 0 Paired Recommendations I International Standards equivalent in technical content

-

ITU-T Recommendation X.224 (1993), Protocol for providing the OSI connection-mode transport

service.

Telecommunications and information exchange between

ISO/IEC 8073: 1992, Information technology -

Protocol for providing the connection-mode transport service.

systems - Open Systems Interconnection -

-

CCITT Recommendation X.800 (199 1), Security architecture for Open Systems Interconnection for

CCITT applications.

Open Systems Interconnection - Basic Reference

IS0 7498-2: 1989, Information processing systems -

Model - Part 2: Security Architecture.

Additional References

23 .

-

ISO/IEC 9979: 199 1, Data cryptographic techniques - Procedures for the registration of cryptographic

algorithms.

3 Definitions

For the purposes of this Recommendation I International Standard, the following definitions apply.

31 This Recommendation I International Standard builds on concepts developed in ITU-T Recommenda-

tion X.200 I ISO/IEC 7498-l and makes use of the following terms defined in it:

(N)-connection;

a>

b) (N)-entity;

c) (N)-facility;

2 ITU-T Rec. X.815 (1995 E)

ISO/IEC 10181-6 : 1996 (E)

d) (N)-layer;

e) (N)-SDU;

f) (N)-service;

g) (N)-user-data.

32 This Recommendation 1 International Standard builds on concepts developed in CCITT Recommenda-

tion X.800 1 IS0 7498-2 and makes use of the following terms defined in it:

access control;

a>

connection integrity;

W

c) data integrity;

d) decipherment;

e) decryption;

f) digital signature;

encipherment;

encryption;

h)

identity-based security policy;

.

integrity;

J)

k) key;

1) routing control;

m) rule-based security policy.

NOTE -Where not otherwise qualified, the term “integrity” in this standard is taken to mean data integrity.

This Recommendation I International Standard makes use of the following general security-related terms

defined in ITU-T Rec. X.810 I ISO/IEC 10181-l:

digital fingerprint;

a>

hash function;

b)

one-way function;

C>

private key;

d)

e) public key;

seal;

f-l

secret key;

8)

trusted third party.

h)

This Recommendation I International Standard builds on concepts developed in ITU-T Rec. X.81 1 I

ISO/IEC 1018 l-2 and makes use of the following terms defined in it:

-

time variant parameter.

35 . For the purpose of this Recommendation I International Standard, the following definitions apply:

3.5.1 integrity-protected channel: A communications channel to which an integrity service has been applied.

NOTE - Two forms of integrity services for communication channels are referred to in CCITT Rec. X.800 I IS0 7498-2.

These forms (connection and connectionless integrity) are described in annex A.

3.5.2 integrity-protected environment: An environment in which unauthorized data alterations (including creation

and deletion) are prevented or detectable.

integrity-protected data: Data and all relevant attributes within an integrity-protected environment.

3.5.3

3.54 shield: The conversion of data into integrity-protected data.

3.5.5 unshield: The conversion of integrity protected data into the data originally shielded.

3.5.6 validate: The checking of integrity-protected data to detect loss of integrity.

ITU-T Rec. X.815 (1995 E)

ISO/IEC 10181-6 : 1996 (E)

4 Abbreviations

PDU Protocol Data Unit

Service Data Unit

SDU

Shield Integrity Information

SII

MD11 Modification Detection Integrity Information

UII Unshield Integrity Information

5 General discussion of integrity

The purpose of the integrity service is to protect the integrity of data and of their relevant attributes which can be

compromised in a number of different ways:

unauthorized data modification;

1)

unauthorized data deletion;

2)

unauthorized data creation;

3)

unauthorized data insertion;

4)

unauthorized data replay.

5)

The integrity service protects against these threats either by means of prevention or by detection with or without

recovery. Effective integrity protection may not be possible if the necessary control information (such as keys and SII) is

not integrity and/or confidentiality protected; such protection often relies, implicitly or explicitly, on principles different

from the ones embodied in the mechanism that protects the data.

The notion of protected environments is explicitly used in this framework so as to capture the idea that integrity

Thus, unauthorized data creation/deletion

protection includes protection against unauthorized creation and/or deletion.

can be seen as unauthorized modifications of some protected environment. Similarly, insertion and replays can be seen

as modifications of a structured collection of data (such as a sequence, or a data structure).

We note that some alterations of data can be seen as having no impact on their integrity. For instance, if an ASN.1

description contains a SET OF data type, there is no integrity violation if the members of the data type are reordered.

Sophisticated integrity mechanisms may recognize that some transformations of structured data do not compromise the

data integrity. Such mechanisms allow transformations of signed or sealed data without necessitating recomputations of

the digital signature or seal, respectively.

The objective of the integrity service is to protect against or to detect unauthorized data modifications, including

unauthorized data creation and deletion. The provision of the integrity service is accomplished through the following

activities:

shield: the generation of integrity protected data from data;

validate: the checking of integrity-protected data to detect integrity failure;

2)

unshield: the regeneration of data from integrity-protected data.

3)

These activities do not necessarily employ cryptographic techniques. When they do use cryptographic techniques, they

do not necessarily transform the data. For instance, the shield operation may be provided by appending a seal or a digital

signature to the data. In this case, after successful validation, unshielding is performed through seal/digital signature

removal.

The integrity service applies to Information Retrieval, Transfer, and Management as follows:

1) For information being transferred in an OS1 environment, the integrity service is provided by combining

shielding, transfer using an (N-1)-facility, and unshielding to form the transmission part of an

(N)-service.

2) For data storage and retrieval, the integrity service is provided by combining shielding&storage and

retrieval&unshielding.

Both shielding and unshielding can be provided as parallel operations such that the same data [for example, all the data

of an (N)-connection] may consist simultaneously of parts that have not yet been shielded, parts that are held as

integrity-protected data, and parts that have been unshielded.

4 ITU-T Rec. X.815 (1995 E)

ISO/IEC 10181-6 : 1996 (E)

Integrity mechanisms provide protected environments and hence both the shield and unshield stages involve the transfer

of data between protected environments. Where integrity-protected data is transferred from an environment protected by

one integrity mechanism to another the shield of the second mechanism should precede the unshield of the first in order

for the data to be continuously protected.

51 . Basic concepts

Several types of integrity service can be distinguished depending on what data activity is addressed (creation, deletion,

modification, insertion, and/or replay), on whether the prevention or just the detection of a violation is required, and on

whether they support data recovery in the event of an integrity violation. The different types of integrity service are

described in 5.2.

provide these services c an be split in to broad categories that depend on

The mechanisms that can be used as a means to

attempted integrity viol ation. These di fferent types of mechanism are

the level of systematic activity assumed in an

described in 5.3.

52 . Types of integrity services

Integrity services are classified according to the following criteria:

1) By the type of violation they protect against. The types of violation are:

unauthorized data modification;

a>

unauthorized data creation;

b)

unauthorized data deletion;

C)

unauthorized data insertion;

d)

unauthorized data replay;

e)

2) By the type of protection they support. The types of protection are:

prevention of integrity compromise;

a>

detection of integrity compromise;

b)

By whether they include recovery mechanisms or not:

3)

In the former case (with recovery), the unshield operation may be able to recover the original data (and

possibly signal a recovery action or an error for purposes such as audit) whenever the validate operation

indicates alteration.

operation is unable the original data

In the latter (without recovery), the unshield to recover whenever the

validate operation indicates alteration.

Types of integrity mechanisms

53 .

As a rule, the ability to protect data depends on the medium in use. Some media are, by their very nature, hard to protect

(such as removable storage media or communication media) and as a result unauthorized parties can obtain access and

engineer data modifications at will. In such media, the purpose of the integrity mechanism is to provide detection of

modification and, possibly, restoration of the affected data. The following instances of integrity mechanism are therefore

distinguished:

1) Those that prevent access to the medium. Such mechanisms include:

physically isolated, noise free, channels;

a>

routing control;

b)

Access Control.

C>

2) Those that detect unauthorized modifications of data or sequences of data items, including the cases of

unauthorized data creation, data deletion, and data replication. Such mechanisms include:

seals;

a)

digital signatures;

b)

data replication (used as a means of combatting other types of violation);

C>

d) digital fingerprints in conjunction with cryptographic transformations;

message sequence numbers.

e>

IT&T Rec. X.815 (1995 E)

ISO/IEC 10181-6 : 1996 (E)

In terms of strength of protection these mechanisms can be classified as follows:

no protection;

1)

detection of modification and of creation;

2)

detection of modification, creation, deletion, and replication;

3)

detection of modification and of creation with recovery; and

4)

detection of modification, creation, deletion, and replication with recovery.

5)

54 . Threats to integrity

In terms of the services provided, the threats can be classified as follows:

Unauthorized creation/modification/deletion/insertion/replay in environments which support data integrity

1)

through prevention.

Example: Tapping into a secure channel.

creation/modification/de letionlinsertionfreplay in environments which

Unauthorized and undetected

2)

.on.

support integrity through detecti

Example: The integrity of data may be ensured by enciphering the protected data and associated

checksums as described in ITU-T Rec. X.274 I ISOLIEC 10736. If the communicating entities

A and B are using the same key to support encipherment and the origin of the data is not

integrity protected, then integrity protected data that were sent from A to B can be later

submitted to A as if originating from B (a reflection attack).

In terms of the medium in which the data reside, threats can be classified as:

threats particular to the medium in which data is stored;

1)

threats particular to the medium in which data is transmitted;

2)

threats that are independent of the medium.

3)

Insofar as this Recommendation I International Standard regards integrity violations as unauthorized actions, it does not

address the issue of authorized modifications which may violate the external consistency of the data as described in

Annex B (e.g. false accounting). Consequently, this Recommendation I International Standard, unlike the confidentiality

framework, does not address the issue of insider attacks (the confidentiality framework addresses issues pertaining to the

continuous protection of information such as the possibility that authorized access may be followed by intentional or

unintentional unauthorized release of the confidentiality-protected information).

55 . Types of integrity attacks

To each of the threats enumerated above correspond one or more attacks, i.e. instantiations of the threat in question.

Attacks aim at defeating the mechanism(s) used to pro vide integrity and can be classified as follows:

Attacks aimed at defeating cryptographic mechanisms or at exploiting weaknesses of such mechanisms.

1)

Such attacks include:

penetration of the cryptographic mechanism;

a>

(selective) deletion and replication.

b)

Attacks aimed at defeating the contextual mechanism used (contextual mechanisms exchange data at

2)

specific times and/or locations). Such attacks include:

massive, coordinated changes of data-item replicas;

a)

penetration of the context establishing mechanism.

b)

Attacks aimed at defeating detection and acknowledgement mechanisms. Such attacks in

...

NORME ISOJCEI

INTERNATIONALE

10181-6

Première édition

1996-09-I 5

Technologies de l’information -

Interconnexion de systèmes ouverts

(OSI) - Cadres de sécurité pour les

systèmes ouverts: Cadre d’intégrité

Open Sys tems In terconnection - Security

Information technology -

frameworks for open systems: Integrity framework

Numéro de référence

ISO/CEI 10181-6:1996(F)

ISOKEI 10181-6:1996(F)

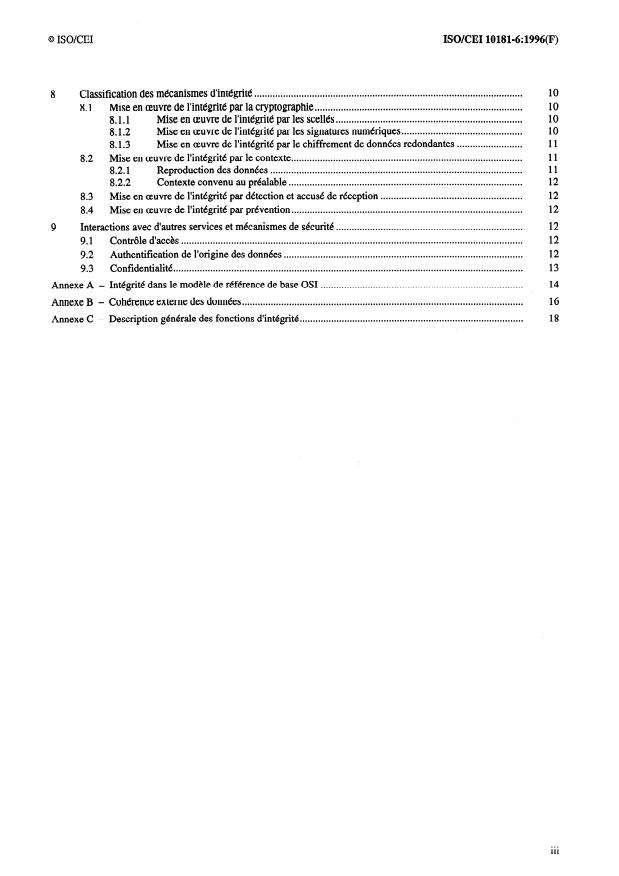

Sommaire

Page

Domaine d’application . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1

...................................................................................................................................

2 References normatives

......................................................................

2.1 Recommandations I Normes internationales identiques

.......

2.2 Paires de Recommandations I Normes internationales équivalentes par leur contenu technique

...................................................................................................................

2.3 References additionnelles

3 Définitions . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

4 Abréviations . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

5 Présentation générale de l’integrité .

5.1 Concepts de base .

5.2 Types de services d’intégrité .

Types de mecanismes d’intégrité .

5.3

5.4 Menaces contre l’intégrité .

Types d’attaque contre l’intégrité .

5.5

....................................................................................................................................... 7

6 Politiques d’intégrité

....................................................................................................................

61 . Expression des politiques

6.1.1 Caractérisation des données .

.................................................................................................

6.1.2 Caractérisation des entités

Politiques fondées sur l’identité .

6.1.2.1

6.1.2.2 Politiques fondees sur des règles .

..............................................................................................................

7 Informations et fonctions d’intégrité

.......................................................................................................................

7.1 Informations d’intégrité

Informations de protection de l’intégrité .

7.1.1

...................................................

7.1.2 Informations de détection de modification de l’intégrité

Informations de retrait de l’intégrité .

7.1.3

7.2 Fonctions d’intégrité .

Fonctions relatives à l’exploitation .

7.2.1

7.2.2 Fonctions relatives à la gestion .

0 ISOKEI 1996

Droits de reproduction réservés. Sauf prescription différente, aucune partie de cette publication ne

peut être reproduite ni utilisée sous quelque forme que ce soit et par aucun procédé, électronique ou

mécanique, y compris la photocopie et les microfilms, sans l’accord écrit de l’éditeur.

ISO/CEI Copyright Office l Case postale 56 l CH-121 1 Genève 20 l Suisse

Version française tirée en 1997

Imprimé en Suisse

ii

ISOKEI 10181-6:1996(F)

@ ISOKEI

Classification des mécanismes d’integrite .

Mise en œuvre de l’intégrité par la cryptographie . 10

8.1

....................................................................... 10

8.1.1 Mise en œuvre de l’intégrité par les scellés

Mise en œuvre de l’intégrité par les signatures numériques . 10

8.1.2

Mise en œuvre de l’integrite par le chiffrement de données redondantes . 11

8.1.3

8.2 Mise en œuvre de l’integrite par le contexte . . . 11

Reproduction des données . 11

8.2.1

8.2.2 Contexte convenu au préalable .

Mise en œuvre de l’intégrité par détection et accusé de réception . 12

Mise en œuvre de l’intégrité par prevention . 12

8:4

Interactions avec d’autres services et mécanismes de sécurité . 12

.................................................................................................................................. 12

91 Contrôle d’accès

912 Authentification de l’origine des données .

93 . Confidentialité . 13

Annexe A - Intégrité dans le modèle de référence de base OS1 . 14

Annexe B - Cohérence externe des données . 16

Annexe C - Description générale des fonctions d’intégrité . 18

. . .

ISOKEI 10181-6:1996(F) 0 ISOKEI

Avant-propos

LIS0 (Organisation internationale de normalisation) et la CE1 (Commission

électrotechnique internationale) forment ensemble un système consacré à la

normalisation internationale considérée comme un tout. Les organismes nationaux

membres de I’ISO ou de la CE1 participent au développement de Normes inter-

nationales par l’intermédiaire des comités techniques créés par l’organisation

concernée afin de s’occuper des différents domaines particuliers de l’activité

technique. Les comités techniques de I’ISO et de la CE1 collaborent dans des

domaines d’intérêt commun. D’autres organisations internationales, gouverne-

mentales ou non gouvernementales, en liaison avec 1’ISO et la CE1 participent

également aux travaux.

Dans le domaine des technologies de l’information, I’ISO et la CE1 ont créé un

comité technique mixte, I’ISOKEI JTC 1. Les projets de Normes internationales

adoptés par le comité technique mixte sont soumis aux organismes nationaux pour

approbation, avant leur acceptation comme Normes internationales. Les Normes

internationales sont approuvées conformément aux procédures qui requièrent

l’approbation de 75 % au moins des organismes nationaux votants.

La Norme internationale ISOKEI 1018 l-6 a été élaborée par le comité technique

mixte ISOKEI JTC 1, Technologies de Z’information, sous-comité SC 21,

Interconnexion des systèmes ouverts, gestion des données et traitement distribué

ouvert, en collaboration avec l’UIT-T. Le texte identique est publié en tant que

Recommandation UIT-T X. 8 15.

L’ISOKEI 1018 1 comprend les parties suivantes, présentées sous le titre général

Technologies de l’information

- Interconnexion de systèmes ouverts (OSI) -

Cadres de sécurité pour les systèmes ouverts:

- Partie 1: Vue d’ensemble

- Partie 2: Cadre d’authentification

- Partie 3: Cadre de contrôle d’accès

- Partie 4: Cadre de non-répudiation

- Partie 5: Cadre de confidentialité

- Partie 6: Cadre d’intégrité

- Partie 7: Cadre d’audit de sécurité

Les annexes A à C de la présente partie de l’ISO/CEI 1018 1 sont données uni-

quement à titre d’information.

iv

@ ISOKEI ISOKEI 10181=6:1996(F)

Introduction

De nombreuses applications de systèmes ouverts ont des exigences de sécurité qui dépendent de l’intégrité des données.

Ces exigences peuvent inclure la protection de données utilisees pour assurer d’autres services de sécurité tels que

l’authentification, le contrôle d’accès, la confidentialité, l’audit et la non-répudiation qui, si un «attaquant» pouvait les

modifier, risqueraient de réduire ou d’annihiler l’efficacité de ces services.

qui n’ont pas été altérées ou détrui tes d’une manière non autorisée est appelée

La propriété caractérisant des données

«in tégritew La présente Recommandati .on I Norme internationale défi .nit un cadre général pour la fourniture de services

d’intégrité.

Page blanche

ISOKEI 10181-6 : 1996 (F)

NORME INTERNATIONALE

RECOMMANDATION UIT-T

TECHNOLOGIES DE L’INFORMATION - INTERCONNEXION DE SYSTÈMES

OUVERTS (OSI) - CADRES DE SÉCURITÉ POUR LES SYSTÈMES OUVERTS:

CADRE D’INTÉGRITÉ

1 Domaine d’application

La Recommandation I Norme internationale sur les Cadres de sécurité pour les systèmes ouverts couvre l’application des

services de sécurité dans un environnement de systèmes ouverts où le terme «systèmes ouverts» est utilisé pour des

domaines tels que les bases de données, les applications distribuées, le traitement reparti ouvert (ODP) et

l’interconnexion OSI. Les Cadres de sécurité ont pour but de définir les moyens d’assurer la protection pour les systemes

et les objets à l’intérieur des systèmes, ainsi que les interactions entre les systèmes. Ils ne couvrent pas la méthodologie

de construction des systèmes ou mécanismes.

Les Cadres de sécurite couvrent à la fois les éléments de données et les séquences d’opérations (mais non les éléments de

protocole) qui peuvent servir à obtenir des services de sécurité spécifiques. Ces services de sécurité peuvent s’appliquer

aux entités communicantes des systèmes ainsi qu’aux données échangées entre les systèmes et aux données gérees par les

systèmes.

La présente Recommandation I Norme internationale qui traite de l’intégrité des données lors de l’extraction, du transfert

et de la gestion des informations:

1) définit les concepts élémentaires de l’intégrité des données;

2) identifie les classes possibles de mecanismes d’intégrité;

3) identifie les fonctionnalités pour chaque classe de mécanisme d’intégrité;

4) identifie les ressources de gestion requises pour prendre en charge les diverses classes de mécanismes

d’intégrité;

examine l’interaction des mécanismes d’intégrité et des services supports avec d’autres services et

5)

mécanismes de sécurité.

Plusieurs types de normes peuvent utiliser ce cadre d’intégrité, notamment:

les normes qui incorporent le concept d’intégrité;

1)

les normes qui spécifient des services abstraits incluant l’intégrité;

2)

les normes qui spécifient les utilisations d’un service d’intégrité;

3)

les normes qui spécifient les moyens d’assurer l’intégrité dans une architecture de systèmes ouverts;

4)

les normes qui spécifient les mécanismes d’intégrité.

5)

De telles normes peuvent utiliser ce cadre d’intégrite comme indiqué ci-dessous:

- les normes des types l), 2), 3), 4) et 5) peuvent utiliser la terminologie de ce cadre d’integrite;

-

les normes des types 2), 3), 4) et 5) peuvent utiliser les fonctionnalités définies à l’article 7 de ce cadre

d’intégrité;

-

les normes du type 5) peuvent être fondées sur les classes de mécanismes définies à l’article 8 de ce cadre

d’intégrité.

Certaines des procédures décrites dans ce Cadre de sécurité assurent l’intégrité par l’application de techniques

cryptographiques. Ce cadre ne dépend pas de l’utilisation d’algorithmes cryptographiques ou autres particuliers mais

certaines classes de mécanismes d’intégrité peuvent dépendre de propriétés d’algorithme particulières.

NOTE - Bien que I’ISO ne normalise pas les algorithmes cryptographiques, il normalise n&nmoins les procédures utilisées

pour les enregistrer dans I’ISOKEI 9979.

Rec. UIT-T X.815 (1995 F)

ISOKEI 10181-6 : 1996 (F)

L’intégrité traitée par la présente Recommandation I Norme internationale est celle qui est définie par la constance d’une

valeur de données. Cette notion (constance d’une valeur de données) englobe toutes les instances dans lesquelles

différentes représentations d’une valeur de données sont jugées équivalentes (telles que différents codages ASN.l de la

même valeur). Les autres formes d’invariance sont exclues.

L’utilisation du terme «données» dans la présente Recommandation I Norme internationale inclut tous les types de

structure de données (tels que séries ou ensembles de données, séquences de données, systèmes de fichiers et bases de

données).

Ce Cadre de sécurité s’applique à la mise en œuvre de l’intégrité pour les données dont on pense que l’écriture est

accessible a d’éventuels «attaquants». Par conséquent, il met l’accent sur la mise en œuvre de l’intégrité par des

mécanismes - cryptographiques et non cryptographiques - qui ne dépendent pas exclusivement de la régulation de

l’accès.

2 Références normatives

Les Recommandations et les Normes internationales suivantes contiennent des dispositions qui, par suite de la référence

qui y est faite, constituent des dispositions valables pour la présente Recommandation I Norme internationale. Au

moment de la publication, les éditions indiquées étaient en vigueur. Toute Recommandation et Norme sont sujettes à

révision et les parties prenantes aux accords fondés sur la présente Recommandation I Norme internationale sont invitees

à rechercher la possibilité d’appliquer les éditions les plus récentes des Recommandations et Normes indiquées ci-après.

Les membres de la CE1 et de I’ISO possèdent le registre des Normes internationales en vigueur. Le Bureau de la

normalisation des telécommunications de I’UIT tient à jour une liste des Recommandations de I’UIT-T en vigueur.

21 l Recommandations l Normes internationales identiques

-

Recommandation UIT-T X.200 (1994) I ISOKEI 7498-l: 1994, Technologies de l’information -

Modèle de référence de base: le modèle de référence de base.

Interconnexion des systèmes ouverts -

-

Recommandation UIT-T X.273 (1994) I ISOKEI 11577: 1995, Technologies de Z’information - Protocole

de sécurité de la couche réseau.

-

Recommandation UIT-T X.274 (1994) I ISOKEI 10736:1995, Technologies de I?nformation -

Télécommunications et échange d’informations entres systèmes - Protocole de sécurité de la couche

transport.

- Recommandation UIT-T X.810 (1995) l ISOKEI 10181-l : 1996, Technologies de Z’information -

Interconnexion des systèmes ouverts - Cadres de sécurité pour les systèmes ouverts: aperçu général.

-

Recommandation UIT-T X.81 1 (1995) I ISOKEI 10181-2: 1996, Technologies de I?nformation -

Interconnexion des systèmes ouverts - Cadre de sécurité pour les systèmes ouverts - Cadre

d’authentification.

-

Recommandation UIT-T X.812 (1995) I ISO/CEI 10181-3:1996, Technologies de Z’information -

Cadres de sécurité pour les systèmes ouverts: contrôle d’accès.

Interconnexion des systèmes ouverts -

22 Paires de Recommandations I Normes internationales équivalentes par leur contenu technique

-

Recommandation UIT-T X.224 (1993), Protocole pour assurer le service de couche transport en mode

connexion pour 1 ‘interconnexion des systèmes ouverts.

ISOKEI 8073: 1992 - Technologies de l’information - Télécommunications et échange d’informations

entre systemes - Interconnexion de systèmes ouverts OSI - Protocole pour fourniture du service de

transport en mode connexion.

- Recommandation X.800 du CCITT (1991), Architecture de sécurité pour l’interconnexion en systèmes

ouverts d’application du CCITT.

ISO 7498-2: 1989, Systèmes de traitement de l’information - Interconnexion de systèmes ouverts - Modèle

de référence de base - Partie 2: architecture de sécurité.

23 . Références additionnelles

Procédures pour l’enregistrement des algorithmes

- ISOKEI 9979: 199 1, Techniques cryptographiques -

cryptographiques.

2 Rec. UIT-T X.815 (1995 F)

ISOKEI 10181-6 : 1996 (F)

Définitions

Pour les besoins de la présente Recommandation I Norme internationale, les définitions suivantes s’appliquent.

31 La présente Recommandation I Norme internationale se fonde sur les concepts énoncés dans la

Rec. UIT-T X.200 I ISOKEI 7498-l et utilise les termes suivants qui y sont définis:

a) connexion (N);

b) entité (N);

c) fonctionnalite (N);

d) couche (N);

e) SDU (N);

service (N):

f)

g) donnees d’utilisateur (N).

La présente Recommandation I Norme internationale se fonde sur les concepts énoncés dans la Rec. X.800

du CCITT I ISO 7498-2 et utilise les termes suivants qui y sont définis:

contrôle d’accès;

a)

intégrité de la connexion;

b)

intégrité des données;

Cl

déchiffrement;

d), e)

signature numérique;

f)

chiffrement;

gh h)

politique de sécurité fondée sur l’identité;

.

intégrité;

J)

clé;

k)

contrôle de routage;

1)

politique de sécurite fondée sur des règles.

m>

NOTE - Sauf indication contraire, le terme «intégrité» utilisé dans la présente Norme désigne l’intégrité des données.

La présente Recommandation I Norme internationale utilise les termes généraux relatifs a la sécurité indiqués

cf-dessous et définis dans la Rec. UIT-T X.810 I ISOKEI 10181-l:

empreinte numérique;

a)

b) fonction de hachage;

c) fonction unidirectionnelle;

d) clé privée;

clé publique;

e)

scellé;

g) clé secrète;

h) tierce partie de confiance.

La présente Recommandation I Norme internationale se fonde sur les concepts énoncés dans la

Rec. UIT-T X.81 1 I ISOKEI 10181-2 et utilise le terme suivant qui y est défini:

-

paramètre variant dans le temps.

35 . Pour les besoins de la présente Recommandation I Norme internationale, les définitions suivantes s’appliquent:

3.5.1 voie protégée par l’intégrité: voie de communication à laquelle un service d’intégrité a et6 appliqué.

NOTE - Deux formes de service d’intégrité pour les voies de communication (intégrité en mode connexion et intégrité en

mode sans connexion) sont mentionnh dans la Rec. UIT-T X.800 du CCITT I ISO 7498-2. Elles sont dh-ites dans 1’Annexe A.

3.5.2 environnement protégé par l’intégrité: environnement dans lequel toute modification (y compris la création

et la suppression) non autorisée de données est empêchée ou est détectable.

Rec. UIT-T X.815 (1995 F) 3

ISOKEI 1018196 : 1996 (F)

3.5.3 données protégées par l’intégrité: données et tous attributs pertinents se trouvant dans un environnement

protege par l’intégrité.

3.5.4 protection: conversion de données en données protégées par l’intégrité.

3.5.5 retrait de l’intégrité: conversion de données protégées par l’intégrité en données initialement protégées.

validation: vérification de données protegees par l’intégrité pour détecter une perte d’intégrité.

3.5.6

4 Abréviations

PDU Unité de données de protocole (protocol data unit)

SDU Unité de données de service (service data unit)

SI1 Informations de protection de l’intégrité (shield integrity information)

MDII Informations de détection de modification de l’intégrité (modification detection integrity information)

UII Informations de retrait de l’intégrité (unshield integrity information)

5 Présentation générale de l’intégrité

Le but du service d’intégrité est de protéger l’intégrité des données et de leurs attributs associés qui peut être compromise

de diverses manières, comme indiqué ci-dessous:

modification non autorisée des données;

1)

suppression non autorisée des données;

2)

création non autorisée des données;

3)

insertion non autorisée des données;

4)

répétition non autorisée des données.

5)

Le service d’intégrité assure la protection contre ces menaces par des moyens de prévention ou par la détection avec ou

sans récuperation des données. La protection efficace de l’integrité peut ne pas être possible si les informations de

contrôle nécessaires (clés et informations SII) ne sont pas protégées par l’inttQrit6 et/ou la confidentialité; il arrive

souvent que cette protection repose implicitement ou explicitement sur des principes différents de ceux qui figurent dans

le mécanisme de protection des donnees.

La notion d’environnements protégés est utilisée explicitement dans ce cadre afin d’introduire l’idée que la protection de

l’intégrité inclut la protection contre la création et/ou la suppression non autorisées de données. Ainsi, la création/la

suppression non autorisée de données peut être considérée comme etant la modification non autorisée d’un certain

environnement protégé. De même, l’insertion et la répétition de données peuvent être considérées comme étant des

modifications d’un ensemble structuré de données (tel qu’une séquence, ou une structure de données).

Il convient de noter que certaines altérations de donnees peuvent être considérées comme n’ayant aucune incidence sur

leur intégrite. Par exemple, si une description ASN.l contient un type de données SET OF (ensemble de), il n’y a pas de

violation de l’intégrité si les membres du type de données sont réordonnés. Les mécanismes d’intégrité perfectionnes

peuvent reconmûtre que certaines transformations de données structurées ne compromettent pas l’intégrité des données.

Ces mécanismes permettent des transformations de données signees ou scellées sans qu’il soit nécessaire de recalculer

respectivement la signature numérique ou le scellé.

Le but d’un service d’intégrité est d’assurer la protection contre toute modification non autorisée des données, y compris

la création et la suppression non autorisées des données ou d’en effectuer la détection. La mise en œuvre d’un service

d’intégrité est réalisee au moyen des activités suivantes:

protection génération de données protégées par l’intégrité à partir de données initiales;

1)

validation vérification de données protégées par l’intégrité pour détecter une perte d’intégrité;

2)

retrait de la régénération des données initiales à partir de données protégées par l’intégrité.

3)

protection

Ces activités n’utilisent pas necessairement les techniques de cryptographie et lorsqu’elles le font, elles ne transforment

pas nécessairement les donnees. Par exemple, on peut exécuter l’opération de protection en ajoutant un scellé ou une

signature numerique aux données. Dans ce cas, après validation effective, on retire la protection en enlevant le

scellefia signature numérique.

4 Rec. UIT-T X.815 (1995 F)

ISOKEI 10181-6 : 1996 (F)

L’intégrité s’applique, comme indiqué ci-aprés, à l’extraction, au transfert et à la gestion des données:

1) pour l’information transférée dans un environnement OSI, le service d’intégrite est assure en combinant

l’opération de protection, le transfert utilisant une fonctionnalité (N-l) et le retrait de la protection

pour former la partie transmission d’un service (N);

2) pour la mise en mémoire et l’extraction des données, le service d’integrite est assuré en combinant

l’opération de protection, la mise en mémoire et l’extraction ainsi que l’opération de retrait de la

protection.

Les deux opérations de protection et de retrait de la protection peuvent être exécutées de telle sorte que les mêmes

données [par exemple, toutes les données d’une connexion (N)] incluent simultanément des parties qui n’ont pas encore

été protégées, des parties qui sont protégées par l’intégrité des données et des parties qui ne sont plus protégées.

Les mécanismes d’intégrité établissent des environnements protégés et les phases de protection et de retrait de la

protection peuvent impliquer le transfert de données entre des environnements protégés. Lorsque des données protégées

par l’integrite sont transférées d’un environnement protégé par un mécanisme d’intégrité à un autre, l’opération de

protection du second mécanisme doit précéder l’opération de retrait de la protection du premier mécanisme afin que

les données soient protégées d’une manière continue.

51 0 Concepts de base

On peut distinguer plusieurs types de service d’intégrité selon l’activité de traitement de données consideree (création,

suppression, modification, insertion et/ou répétition), selon que la prévention ou seulement la détection des violations est

nécessaire et selon qu’ils assurent ou non la récupération des données en cas de violation de l’intégrité. Les différents

types de service d’intégrité sont décrits au 5.2.

Les mécanismes que l’on peut utiliser pour assurer ces services peuvent être divisés en grandes catégories qui dépendent

du niveau d’activité systématique supposée dans une tentative de violation de l’intégrité. Ces différents types de

mécanisme sont décrits au 5.3.

Types de services d’intégrité

52 l

Les services d’intégrité sont classés en fonction des critères suivants:

1) selon le type de violation contre laquelle ils assurent la protection. Les types de violation sont les

suivants:

modification non autorisée de données;

a>

création non autorisée de donnees;

b)

suppression non autorisee de données;

C)

insertion non autorisée de données;

dl

répétition non autorisée de données.

e)

selon le type de protection qu’ils assurent. Les types de protection sont les suivants:

2)

prévention de la perte d’intégrite;

a>

b) détection de la perte d’intégrité.

selon qu’ils incluent ou non des mécanismes de récupération des données.

3)

Dans le premier cas (avec récupération des données), l’opération de retrait de la protection permet de

récupérer les données initiales (et, éventuellement, de signaler une action de récupération ou une erreur à

des fins telles que l’audit) lorsque l’opération de validation indique une altération.

Dans le dernier cas (sans récupération des données), l’opération de retrait de la protection ne permet pas

de récupérer les données initiales lorsque l’opération

de validation indique une alteration de ces données.

53 0 Types de mécanismes d’intégrité

En général, la capacité de protection des données dépend du support utilisé. Certains supports sont, par leur nature

même, difficiles à protéger (comme les supports de stockage amovibles ou les supports de communication), de telle sorte

que des parties non autorisées peuvent, à volonté, accéder aux données et les modifier techniquement. Dans ces supports,

Rec. UIT-T X.815 (1995 F) 5

ISOKEI 10181-6 t1996 (F)

le but du mécanisme d’intégrité est d’assurer la détection de la modification et, éventuellement, le retablissement des

données affectées. On distingue donc differents cas de mécanismes d’intégrité qui sont indiqués ci-dessous:

ceux qui empêchent l’accès au support, notamment les mécanismes suivants:

voies physiquement isolées, exemptes de bruit;

contrôle de l’acheminement;

b)

contrôle d’accès.

C)

2) ceux qui détectent les modifications non autorisees de données ou de séquences d’éléments de données, y

compris les cas de création, de suppression ou de reproduction de données. Ces mécanismes sont les

suivants:

scellés;

a)

signatures numériques;

reproduction des données (utilisée pour combattre d’autres types de violation);

c)

empreintes numériques associées à des transformations cryptographiques;

séquencement des messages.

En termes de force de protection, ces mécanismes peuvent être classés comme suit:

aucune protection;

détection de modification et de création de données;

2)

détection de modification, de création, de suppression et de reproduction de données;

3)

détection de modification et de création de données avec récupération;

détection de modification, de création, de suppression et de reproduction de données avec récupération.

5)

54 . Menaces contre l’intégrité

En termes de services assures, les menaces peuvent être classées comme suit:

cr~ation/modification/suppression/insertduction non autorisées de données dans des environ-

nements qui assurent l’intégrité des données par la prévention.

Exemple: raccordement clandestin à une voie sûre.

creation/modification/suppression/insertion/reproduction non autorisees et non détectées dans des

2)

environnements qui assurent l’intégrité des données par la détection.

Exemple: l’intégrité des données peut être assurée par le chiffrement des données protégées et des totaux

de contrôle associés comme cela est décrit dans la Rec. UIT-T X.274 1 ISOKEI 10736. Si les

entités communicantes A et B utilisent la même clé pour assurer le chiffrement et que l’origine

des données n’est pas protégée par l’intégrité, les données protégées par l’intégrité qui ont été

envoyées de A à B peuvent être soumises ultérieurement à A comme si elles émanaient de B

(attaque par réflexion).

En ce qui concerne le support sur lequel les données résident, les menaces peuvent être classées comme suit:

menaces particulières contre le support sur lequel les données sont mises en memoire;

2) menaces particulières contre le support sur lequel les données sont transmises;

menaces indépendantes du support.

3)

Dans la mesure où la présente Recommandation I Norme internationale considère les violations d’intégrité comme étant

des actions non autorisées, elle ne traite pas la question des modifications autorisées qui peuvent violer la cohérence

externe des données, comme indiqué dans 1’Annexe B (par exemple, fausse comptabilité). En conséquence, la présente

Recommandation I Norme internationale ne traite pas la question des attaques de l’intérieur, contrairement au cadre de

confidentialité (ce dernier traite des questions relatives à la protection continue des informations telles que la possibilité,

pour un accès autorisé, d’être suivi de la divulgation non autorisée, intentionnelle ou non, d’informations protégées par la

confidentialité).

6 Rec. UIT-T X.815 (1995 F)

ISOKEI 10181-6 : 1996 (F)

55 l Types d’attaque contre l’intégrité

A chacune des menaces énumérées ci-dessus correspond une ou plusieurs attaques, c’est-à-dire des instanciations de la

menace en question. Les attaques visant à déjouer le ou les mécanismes utilisés pour assurer l’intégrité peuvent être

classees comme suit:

attaques visant à déjouer les mécanismes cryptographiques ou à exploiter les faiblesses de ces

1)

mécanismes; il s’agit notamment des attaques suivantes:

pénétration du mécanisme cryptographique;

suppression et reproduction (sélectives).

b)

attaques visant à déjouer le mecanisme contextuel utilisé (les mécanismes contextuels échangent des

2)

données à des moments et/ou dans des emplacements précis). , Il s’agit notamment des attaques suivantes:

modifications massives et coordonnées de répliques d’eléments de données;

pénetration du mécanisme d’établissement de contextes.

b)

attaques visant à déjouer les mécanismes de détection et d’accusé de réception. Il s’agit notamment des

3)

attaques suivantes:

a) faux accusés de réception;

exploitation d’un séquencement défectueux entre le mécanisme d’accusé de réception et le traitement

b)

des données reçues.

visant à déjouer ou à suborner les mécanismes de prévention de l’accès; il s’agit notamment des

attaques

4)

attaques suivantes:

attaques contre le mécanisme proprement dit;

pénétration des services dont le mécanisme dépend;

b)

exploitation des programmes utilitaires avec effets secondaires imprévus.

Cl

Politiques d’intégrité

Une politique d’intégrité est l’élément de la politique de sécurité qui concerne la mise en œuvre et l’utilisation du service

d’intégrité.

Les données dont l’int@rité est protégée font l’objet d’un contrôle concernant les entités qui peuvent les créer, les

modifier et les supprimer. Une politique d’integrité doit donc identifier les données qui font l’objet de contrôles et

indiquer quelles entités doivent normalement être autorisées à les créer, les modifier ou les supprimer.

Selon l’importance relative de l’intégrité des différents types de données, une politique d’intégrité peut également

indiquer le type et la force des mécanismes qu’il convient d’utiliser afin d’assurer les services d’integrité pour chacun des

différents types de données.

La gestion d’une politique de sécurité en termes d’intégrité n’est traitée dans la présente Recommandation I Norme

Pas

internationale.

61 0 Expression des politiques

politique d’intégrité,

Dans l’expression d’une des moyens sont nécessaires pour identifier les informations et les en

cause.

Une politique de sécurite peut être considerée comme étant un ensemble de règles. Chaque règle d’une politique

d’intégrité peut associer une caractérisation des données et une caractérisation des entités ainsi qu’un ensemble d’activités

de traitement des données autorisées (généralement, la création, la modification et la suppression de données). Dans

certaines politiques, ces regles ne sont pas exprimées explicitement mais peuvent être déduites de l’expression de la

politique.

Un certain nombre de modes d’expression possibles des politiques d’intégrité sont décrits ci-après. Il convient de noter

que, même si certains mécanismes d’intégrité peuvent comporter des aspects parallèles dans des types particuliers

d’expression des politiques, le mode d’expression d’une politique n’implique pas directement l’utilisation d’un mécanisme

spécifique pour la mise en œuvre de cette politique.

Rec. UIT-T X.815 (1995 F) 7

ISOKEI 10181-6 : 1996 (F)

6.1.1 Caractérisation des données

Une politique peut caractériser les données de diverses maniéres, par exemple:

1) en identifiant les entités autorisées à créer/modifier/supprimer ces données;

2) par leur emplacement; ou

3) en identifiant le contexte dans lequel les données sont présentées (par exemple, leur fonction envisagée).

6.1.2 Caractérisation des entités

Il existe plusieurs manières de caractériser les entités auxquelles s’applique une politique d’intégrité. Deux principaux

exemples sont donnes ci-après.

6.1.2.1 Politiques fondées sur l’identité

Dans cette forme d’expression de politique, les entités sont identifiées individuellement ou comme faisant partie d’un

groupe d’entités équivalentes (pour les besoins de la politique d’intégrité) ou encore elles sont identifiées par le rôle

qu’elles assument. Ainsi, chaque entité admise avec succes à exercer une activité de traitement de données possédera une

identité individuelle, une identité de groupe ou une identité de rôle utilisée pour la caractériser.

Dans le cas de rôles, une politique d’intégrité peut spécifier des groupes exclusifs de rôles disponibles pour chaque entite,

les rôles de différents groupes ne pouvant alors être revendiqués simultanément.

6.1.2.2 Politiques fondées sur des règles

Dans cette forme d’expression de politique d’intégrité, les attributs sont associés à chaque entité et à chaque élément de

données protégé par l’intégrité. Les règles générales qui régissent les attributs des entités et des données déterminent les

actions autorisées. Les politiques fondées sur les règles sont examinées plus en détail dans l’aperçu général des Cadres de

sécurité (voir la Rec. UIT-T X.810 I ISOKEI 10181-l).

7 Informations et fonctions d’intégrité

Le présent article classe les informations nécessaires pour le bon fonctionnement d’un service d’intégrité ainsi que les

fonctionnalités qui utilisent ou génèrent les informations en question.

71 . Informations d’intégrité

Afin de protéger, de valider les données ou de retirer leur protection, on peut utiliser des informations auxiliaires. Ces

informations auxiliaires sont appelées «informations d’intégrité». Ces informations d’intégrité peuvent être classées

comme suit.

Informations de protection de l’intégrité

7.1.1

Les informations de protection de l’intégrité (SII), sont des informations utilisees pour protéger les données; on peut

citer les exemples suivants:

1) clés privées;

2) clés secrètes;

3) identificateur d’algorithme et paramètres cryptographiques associés;

4) paramètres variant dans le temps (par exemple, timbres horodateurs).

Informations de détection de modification de l’intégrité

7.1.2

Les informations de détection de modification de l’intégrité (MDII), sont des informations utilisées pour valider les

données protégées par l’intégrite. On peut citer les exemples suivants:

1) clés publiques;

2) clés secretes.

Informations de retrait de l’intégrité

7.1.3

Les informations d’intégrité necessaires au retrait de la protection (UII), sont des informations utilisées pour retirer la

protection des donnees dont l’intégrité est protégée. Citons, à titre d’exemple, les informations suivantes:

1) clés publiques;

2) clés secrètes.

8 Rec. UIT-T X.815 (1995 F)

ISOKEI 10181-6 : 1996 (F)

72 l Fonctions d’intégrité

On a identifié un certain nombre de fonctions d’intégrité 6numérées dans 1’Annexe C. Parmi ces fonctions, on peut

distinguer celles qui se rapportent aux aspects d’exploitation et celles qui se rapportent aux aspects de gestion.

7.2.1 Fonctions relatives à l’exploitation

Ces fonctions sont les suivantes:

protection

1)

Cette fonction applique la protection par l’intégrité aux données. Paramètres d’entrée possibles:

-

données à protéger;

-

informations SII;

-

identificateurs spécifiques à un mécanisme, mentionnés dans 1’Annexe C.

Param&res de sortie possibles:

données protégées par l’in .tegrite;

-

codes d’achèvement/retour;

2) validation

Cette fonction vérifie les données protégées par l’intégrite pour détecter d’éventuelles modifications.

Paramètres d’entrée possibles:

- données protégées par l’intégrité;

-

informations MDII;

-

identificateurs spécifiques à un mécanisme, mentionnés dans 1’Annexe C.

Paramètres de sortie possibles:

-

indication sur la violation éventuelle de l’intégrité des donnees.

3) retrait de la protection

Cette fonction convertit les données protégées par l’int&rité en données initialement protégées.

Param&res d’entrée possibles:

- données protégées par l’intégrité;

-

informations UII;

identificateurs spécifiques à un mécanisme, mentionnes dans YAnnexe C.

Parametres de sortie possibles:

données;

codes d’achèvementketour.

Fonctions relatives à la gestion

7.2.2

Les fonctions de gestion de l’intégrité permettent à un utilisateur d’obtenir, de modifier et de supprimer des informations

(telles que les clés) qui sont nécessaires pour assurer l’intégrité. Il s’agit, d’une manière générale, des fonctions suivantes:

installation d’informations de gestion;

1)

modification d’informations de gestion;

2)

suppression d’informations de gestion;

3)

listage d’informations de gestion;

4)

désactivation d’informations de gestion;

5)

réactivation d’informations de gestion.

6)

Rec. UIT-T X.815 (1995 F)

ISO/CEI 10181-6 : 1996 (F)

8 Classification des mécanismes d’intégrité

Le présent article classe les mécanismes d’intégrité selon les moyens qu’ils utilisent pour assurer un service d’intégrité.

Mise en œuvre de l’intégrité par la cryptographie

81 .

Il existe deux classes de mécanisme d’intégrité cryptographique a prendre en considération:

1) les mécanismes d’intégrité fondés sur les techniques cryptographiques symétriques dans lesquelles la

validation des données protégées par l’intégrité est possible si l’on conna& la clé secrete qui a été utilisée

pour proteger les données;

2) les mécanismes d’intégrité fondés sur les techniques cryptographiques asymétriques dans lesquelles la

validation des données protégées par l’intégrité est possible si l’on connaît la clé publique correspondant à

la clé privée qui a été utilisée pour protéger les données.

Les mécanismes du premier type correspondent aux scellés alors que les mécanismes du second type correspondent aux

numériques.

sign atures

d’intégrité fondés sur des techniques

paramètres variant dans le temps avec des mécanismes

On peut utiliser les

cryptographiques, de façon à assurer la protection contre la reproduction.

Mise en œuvre de l’intégrité par les scellés

8.1.1

L’utilisation de scellés assure l’intégrité par l’adjonction d’une valeur de contrôle cryptographique aux données a

protéger. Dans cette technique, on utilise la même clé secrète pour protéger et valider l’int@rité des données. Lorsqu’on

utilise cette classe de mécanisme, tous les validateurs éventuels sont connus à l’avance ou doivent avoir le moyen

d’accéder à la cl6 secrète.

L’ensemble d’entités capables de sceller les données et l’ensemble d’entités capables de valider les données coïncident par

définition.

Ce mécanisme permet de détecter les modifications de la façon suivante:

-

protection: on l’assure en adjoignant une valeur de contrôle cryptographique aux données qui doivent être

protégées par l’integrite (par exemple, on calcule une fonction unidirectionnelle en plus des données a

protéger, valeur qui est transformée à l’aide d’un mécanisme de chiffrement);

-

validation: on l’obtient en utilisant les données, la valeur de contrôle cryptographique ainsi que la clé

secrète pour determiner si les données correspondent au scelle, (par exemple, la fonction pourrait

soumettre les données et la clé secrète à la fonction de protection et comparer le scellé qui en resulte avec

la valeur qui a été en fait attribuée aux données). Lorsque les données correspondent au scellé, on

considère qu’il n’est pas nécessaire de les modifier;

-

retrait de la protection: on l’obtient en supprimant la valeur de contrôle cryptographique, dès que les

données ont été validées.

Mise en œuvre de l’intégrité par les signatures numériques

8.1.2

Les signatures numériques sont calculées à l’aide d’une clé privée et d’un algorithme cryptographique asymétrique. Les

données protégées (a savoir, les données plus la signature numérique ajoutée) peuvent être validées par la clé publique

correspondante qui peut en général être publiquement disponible.

à

Les signatures numeriques permettent l’ensemble d’entités qui peuvent valider les données d’avoir une taille et une

composition arbitraires.

Le mécanisme permet de détecter les modifications de la façon suivante:

-

protection: on l’obtient en adjoignant des valeurs de contrôle cryptographique aux données qui doivent

être protégées par l’intégrite (par exemple, on calcule une empreinte numérique des données à protéger,

valeur qui est combinée avec la clé privée et, éventuellement, avec d’autres paramètres pour générer une

ou plusieurs valeurs qui forment, collectivement, la signature numérique);

-

validation: on l’obtient en utilisant une empreinte numérique des données reçues de la signature

numérique et de

...

NORME ISOJCEI

INTERNATIONALE

10181-6

Première édition

1996-09-I 5

Technologies de l’information -

Interconnexion de systèmes ouverts

(OSI) - Cadres de sécurité pour les

systèmes ouverts: Cadre d’intégrité

Open Sys tems In terconnection - Security

Information technology -

frameworks for open systems: Integrity framework

Numéro de référence

ISO/CEI 10181-6:1996(F)

ISOKEI 10181-6:1996(F)

Sommaire

Page

Domaine d’application . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 1

...................................................................................................................................